Кибероружие: Duqu, Wiper, Flame, Gauss, miniFlame

К 2012 году произошло всего два случая использования кибероружия — Stuxnet и Duqu. Однако их анализ привел к тому, что теоретическое представление о том, что такое «кибервойна», у IT-сообщества значительно расширилось.

События 2012 года не только увеличили число реальных инцидентов с кибероружием в несколько раз, но и выявили давнюю и серьезную вовлеченность в разработку кибервооружений многих стран мира. То, что раньше оставалось предметом секретных разработок и идей, в 2012 году активно обсуждалось в средствах массовой информации.

Более того, в 2012 году тема кибервойн стала одной из главных в публичных обсуждениях официальных представителей различных государств.

Таким образом, можно с уверенностью сказать, что год стал переломным в этой области, не только по количеству инцидентов, но и с точки зрения формирования общего взгляда на развитие кибероружия.

Картина мира

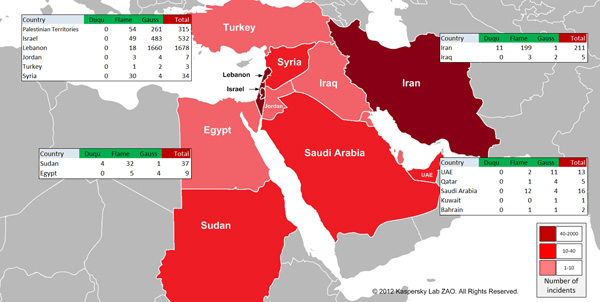

В 2012 году зона применения кибероружия расширилась: если ранее это был один Иран, то теперь она охватывает весь прилегающий к нему регион Западной Азии. И такая динамика является точным отражением политических процессов, происходящих в этом регионе, давно уже являющемся «горячей точкой».

И без того непростую обстановку в регионе, которая сложилась из-за иранской ядерной программы, в 2012 году дополнили политические кризисы в Сирии и Египте. Ливан, Палестинская автономия, волнения в ряде стран Персидского залива дополняют общую картину нестабильности.

В этих условиях вполне логично стремление других государств мира, имеющих интересы в регионе, использовать все возможные инструменты — как для защиты своих интересов, так и для сбора информации.

Все это привело к тому, что в регионе произошло несколько серьезных инцидентов, анализ которых позволяет классифицировать их как использование кибероружия.

Duqu

Вредоносная программа-шпион, обнаруженная в сентябре 2011 года и раскрытая публикациях в октябре, стала объектом исследования экспертов «Лаборатории Касперского». В ходе него удалось получить доступ к ряду серверов управления, использованных Duqu, и собрать значительный объем информации об архитектуре программы и ее истории. Было определенно доказано, что Duqu является развитием платформы Tilded, на которой был создан и другой известный червь — Stuxnet. Кроме того, было установлено существование еще как минимум трех программ, использовавших единую с Duqu/Stuxnet базу, которые до настоящего момента не обнаружены.

Такое внимание и активность исследователей привели к тому, что операторы Duqu попытались уничтожить все следы своей работы с серверов управления, а также с зараженных систем.

По состоянию на конец 2011 года Duqu перестал существовать «в дикой природе», однако в конце февраля 2012 года эксперты Symantec обнаружили в Иране новый вариант драйвера, аналогичного использованному в Duqu, но созданный уже 23 февраля 2012 года. Сам основной модуль обнаружен не был, и после этого, до настоящего времени, новых модификаций Duqu не было выявлено.

Wiper

«Мистический» троянец в конце апреля 2012 года сильно встревожил Иран: появившись неизвестно откуда, он уничтожил множество баз данных в десятках организаций. Одним из тех, кто больше всего пострадал от него, стал крупнейший в Иране нефтяной терминал, работа которого была остановлена на несколько дней из-за того, что были уничтожены данные о нефтяных контрактах.

Однако не было найдено ни одного образца вредоносной программы, использованной в этих атаках, что многих заставило усомниться в точности сведений, содержащихся в сообщениях СМИ.

В связи с этими инцидентами Международный союз электросвязи (МСЭ) обратился к «Лаборатории Касперского» с просьбой провести их расследование и определить потенциальные деструктивные последствия активности этого нового вредоносного ПО.

Создатели Wiper сделали все возможное, чтобы уничтожить абсолютно все данные, которые можно было бы использовать для анализа инцидентов. Поэтому ни в одном из случаев, которые мы проанализировали, после активации Wiper от вредоносной программы не осталось почти никаких следов.

В процессе расследования таинственной апрельской вредоносной атаки нам удалось получить и проанализировать образы нескольких жестких дисков, атакованных Wiper. Мы можем с уверенностью утверждать, что инциденты действительно имели место и что вредоносная программа, использованная в этих атаках, существовала в апреле 2012 года. Кроме того, нам известно о нескольких очень похожих инцидентах, имевших место с декабря 2011 года.

В основном атаки происходили в последнюю декаду месяца (в период с 21 по 30 число), однако мы не можем утверждать, что причина этого кроется в специальной функции, активируемой при наступлении определенной даты.

Спустя несколько недель после начала расследования нам так и не удалось найти файлы вредоносного ПО, свойства которого совпадали бы с известными характеристиками Wiper. Однако мы обнаружили проводимую на государственном уровне кампанию по кибершпионажу, известную сегодня как Flame, а позднее – еще одну систему кибершпионажа, получившую название Gauss.

Flame

Flame представляет собой весьма хитрый набор инструментов для проведения атак, значительно превосходящий по сложности Duqu. Это троянская программа — бэкдор, имеющая также черты, свойственные червям и позволяющие ей распространяться по локальной сети и через съемные носители при получении соответствующего приказа от ее хозяина.

После заражения системы Flame приступает к выполнению сложного набора операций, в том числе к анализу сетевого трафика, созданию снимков экрана, аудиозаписи разговоров, перехвату клавиатурных нажатий и т.д. Все эти данные доступны операторам через командные серверы Flame.

В дальнейшем операторы могут принять решение о загрузке на зараженные компьютеры дополнительных модулей, расширяющих функционал Flame. Всего было обнаружено около 20 модулей.

В чём секрет эффективности и компьютерных вирусов и зажигательных боеприпасов? Да в том, что они используют то, что уже запасено жертвой/противником. Есть на свете такая организация – Международный союз электросвязи, International Telecommunication Union. Её история восходит аж к позапрошлому столетию. И у колыбели её стояли двое – Информационные технологии и Глобализация.

Flame содержал в себе уникальную функцию распространения по локальной сети, с использованием метода перехвата запросов Windows на получение обновлений и подмены их собственным модулем, подписанным сертификатом Microsoft. Исследование этого сертификата выявило использование уникальной криптоатаки, которая позволила злоумышленникам сгенерировать собственный поддельный сертификат, полностью соответствующий легальному.

Собранные нами данные свидетельствуют о том, что разработка Flame началась приблизительно в 2008 году и активно продолжалась вплоть до момента обнаружения в мае 2012 года.

Более того, нам удалось установить, что один из модулей на платформе Flame был использован в 2009 году в качестве модуля распространения червя Stuxnet. Этот факт доказывает наличие тесного сотрудничества между двумя группами разработчиков платформ Flame и Tilded, вплоть до уровня обмена исходными кодами.

Gauss

После обнаружения Flame мы реализовали несколько эвристических методов, основанных на анализе похожести кода и довольно скоро это принесло очередной успех. В середине июня была обнаружена еще одна вредоносная программа, созданная на платформе Flame, однако отличающаяся по функционалу и ареалу распространения.

Gauss — это сложный комплекс инструментов для осуществления кибершпионажа, реализованный той же группой, что создала вредоносную платформу Flame. Комплекс имеет модульную структуру и поддерживает удаленное развертывание нового функционала, который реализуется в виде дополнительных модулей. Известные на сегодняшний день модули выполняют следующие функции:

- перехват cookie-файлов и паролей в браузере;

- сбор и отправка злоумышленникам данных о конфигурации системы;

- заражение USB-носителей модулем, предназначенным для кражи данных;

- создание списков содержимого системных накопителей и папок;

- кража данных, необходимых для доступа к учетным записям различных банковских систем, действующих на Ближнем Востоке;

- перехват данных по учетным записям в социальных сетях, почтовым сервисам и системам мгновенного обмена сообщениями.

Модули имеют внутренние имена, которые, очевидно, даны в честь знаменитых математиков и философов, таких как Курт Гёдель, Иоганн Карл Фридрих Гаусс и Жозеф Луи Лагранж.

Исходя из результатов нашего анализа и временных меток имеющихся в нашем распоряжении вредоносных модулей, мы сделали вывод, что Gauss начал функционировать в августе-сентябре 2011 года.

Начиная с конца мая 2012 года облачным защитным сервисом «Лаборатории Касперского» зарегистрировано более 2500 заражений Gauss; при этом, по нашей оценке, общее реальное число жертв вредоносной программы измеряется десятками тысяч.

Абсолютное большинство жертв Gauss оказалось на территории Ливана. Имеются также жертвы в Израиле и Палестине. Кроме того, небольшое число пострадавших зарегистрировано в США, ОАЭ, Катаре, Иордании, Германии и Египте.

miniFlame

В начале июля 2012 года, когда мы обнаружили небольшой, но интересный модуль на платформе Flame. Эта вредоносная программа, которую мы называем miniFlame, представляет собой небольшой по размеру полнофункциональный шпионский модуль, предназначенный для кражи информации и непосредственного доступа к зараженной системе. В отличие от Flame и Gauss, которые использовались для крупномасштабных шпионских операций с заражением тысяч пользователей, miniFlame/SPE — инструмент для хирургически точных атак.

miniFlame действительно основан на платформе Flame, но реализован в виде независимого модуля, способного функционировать и самостоятельно, без наличия в системе основных модулей Flame, и в качестве компонента, управляемого Flame. Примечательным фактом является использование miniFlame в комплекте с другой шпионской программой — Gauss.

Судя по всему, разработка miniFlame началась несколько лет назад и продолжалась до 2012 года. Согласно коду серверов управления, протоколы для обслуживания SP и SPE были созданы ранее или одновременно с протоколом работы для FL (Flame), а это означает как минимум 2007 год.

Основное назначение miniFlame — выполнять функции бэкдора на зараженных системах, обеспечивая возможность непосредственного управления ими со стороны атакующих.

| Название | Число инцидентов (статистика ЛК) | Число инцидентов (приблизительное) |

| Stuxnet | Более 100 000 | Более 300 000 |

| Gauss | ~ 2500 | ~10 000 |

| Flame (FL) | ~ 700 | ~5000-6000 |

| Duqu | ~20 | ~50-60 |

| miniFlame (SPE) | miniFlame (SPE) | ~50-60 |

Суммируя данные обо всех обнаруженных за последний год вредоносных программах, которые мы относим к классу «кибероружия», мы видим их явно выраженную географическую привязку к одному региону мира.

Так что же это?

Наш опыт обнаружения и исследования всех вышеописанных вредоносных программ, позволяет нам сформулировать следующий взгляд на современные угрозы и их классификацию.

Наиболее точным отражением текущего положения дел является представление в виде пирамиды.

В ее основании находится самые разнообразные угрозы. Это то, что мы называем «традиционной» киберпреступностью. Ее отличительными чертами является массовость атак и нацеленность на обычных пользователей. Основной целью злоумышленников является получение прямой финансовой выгоды. Банковские троянцы, кликеры, ботнеты, вымогатели, мобильные угрозы и т. п. Все это составляет более 90% от общего количества современных угроз.

На втором уровне расположены угрозы для организаций. Это целевые атаки. Здесь и промышленный шпионаж, и целевые хакерские атаки, задача которых дискредитировать жертву. Атакующие узко специализируются либо под конкретную цель, либо под конкретного заказчика. Цель — кража информации, интеллектуальной собственности. Непосредственная финансовая выгода не является прямой целью атакующих. В эту же группу мы включаем различные виды вредоносных программ, создаваемых некоторыми компаниями по заказу правоохранительных органов разных стран и практически открыто предлагаемых на продажу, например разработки компаний Gamma Group, Hacking Team SRL.

Третий уровень, верхняя часть пирамиды, занят тем ПО, которое можно классифицировать именно как «кибероружие». Сюда мы относим вредоносные программы, создание и финансирование которых осуществляется государственными структурами разных стран мира. Данные вредоносные программы применяются против граждан, организаций и ведомств других стран мира.

На основе всех известных нам образцов подобных программ, мы можем выделить три основные группы угроз в этой категории:

«Разрушители». Это программы, которые предназначены для уничтожения баз данных и информации в целом. Могут быть реализованы в виде «логических бомб», либо заранее внедренных в системы и срабатывающих в определенный момент времени, либо в ходе целенаправленной атаки с моментальным исполнением. Наиболее близким примером подобной программы является Wiper.

Шпионские программы. В эту группу попадают Flame, Gauss, Duqu, miniFlame. Их основной целью является сбор всей возможной информации, в основном весьма специфической (например, данные проектов Autocad, SCADA-систем и т.д.), которая затем может быть использована для создания других групп угроз.

Инструменты кибердиверсии. Это высшая форма кибероружия — угрозы, в результате действий которых объекту атаки будет нанесен физический ущерб. Разумеется, в эту категорию попадает червь Stuxnet. Этот вид угроз является уникальным и его применение видится нам достаточно редким явлением, однако с каждым годом все больше и больше усилий разных государств будут направлены как на разработку именно такого вида угроз, так и на создание защиты от них.

Источник: securelist.com

Tweet