Что известно о самой опасной кибератаке в истории США, которая произошла через взлом SolarWinds

Что нужно знать о мощной хакерской атаке на США, которую эксперты считают невозможной без поддержки властей, и почему в ее организации и исполнении уже обвинили Россию.

DW с основными фактами.

О том, что в результате хакерской атаки были взломаны правительственные компьютерные сети США, руководитель пресс-службы Совета национальной безопасности (СНБ) при Белом доме Джон Эллиот официально сообщил 13 декабря. В качестве целей этой атаки, осуществленной из-за рубежа, были названы министерство финансов и Национальное управление по телекоммуникациям и информации (NTIA).

Жертвы взлома по всему миру

С тех пор уже прошло около недели, и почти каждый день к числу “взломанных” добавляются все новые учреждения – среди них министерства торговли и энергетики, Госдепартамент США, исследовательские центры. Всего, по оценке американской корпорации Microsoft, жертвами атаки стали не менее 40 государственных структур, а также еще неизвестное число частных фирм, включая и саму Microsoft.

Брэд Смит

Большая часть целей хакеров – около 80% – находятся в США. В интервью информационному агентству AP высокопоставленный американский чиновник уже охарактеризовал кибератаку как “самую опасную в истории Америки”. Остальные жертвы взломов находятся в Канаде, Мексике. Бельгии, Испании, Великобритании, Израиле и ОАЭ. Число объектов и стран еще будет расти.

Как сообщил президент Microsoft Брэд Смит, атака в принципе продолжается. И “это не обычный шпионаж, даже для эпохи цифровых технологий”, добавили в одной из крупнейших высокотехнологичных компаний мира.

Как действовали хакеры

Началась атака далеко не в декабре. По имеющимся сейчас данным, еще в марте 2020 года злоумышленники проникли в системы расположенной в Техасе компании SolarWinds. Она производит программное обеспечение для управления и обеспечения безопасности компьютерных систем. Новым стало то, что SolarWinds была для хакеров не целью, а лишь путем доставки вредоносного софта в компьютеры американских правительственных учреждений, по которым прежде всего и планировалось нанести удар.

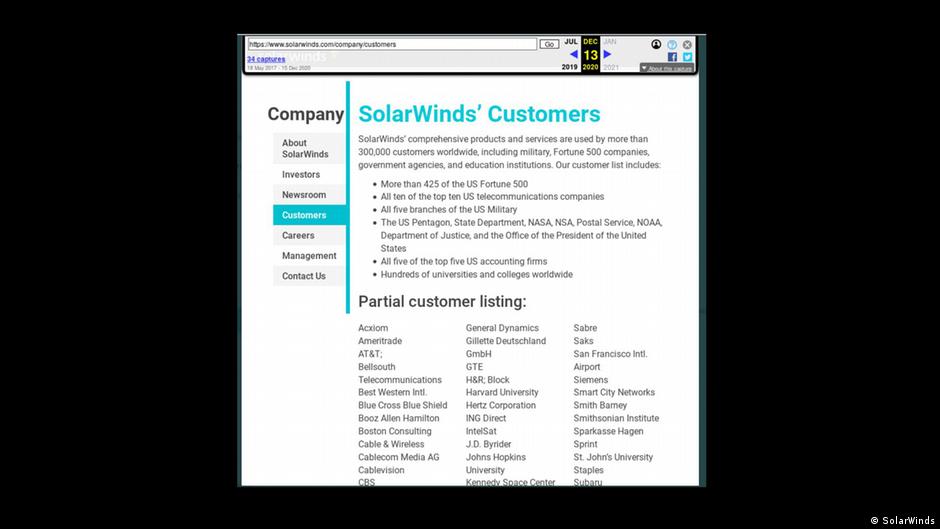

Тот самый список клиентов SolarWinds

Проникнув в SolarWinds, хакеры разместили свой секретный код в одном из пакетов обновлений для программ этой компании – а потом сумели через систему автоматических обновлений (updates) разослать его клиентам компании.

Специалисты выражают сомнение, что инфраструктура SolarWinds была должным образом защищена. В прошлом году компанию уличили в том, что на доступ к серверу обновлений установлен пароль

solarwinds123.Некоторые аналитики выражают удивление, что компания SolarWinds, которая защищает инфраструктуру американской армии, разведки, спецслужб, крупнейших корпораций США, сама защищена таким простым паролем, что его «может придумать даже идиот».

По мнению отдельных специалистов, этот бардак в мире будет продолжаться до тех пор, пока политики, бизнесмены, руководство компаний и все остальные люди не поймут, что компьютерная безопасность — главный приоритет на сегодняшний день.

А вот среди ее клиентов и были множество государственных учреждений, фирм и так далее. SolarWinds уже сообщила, что скачать зараженное программное обеспечение успели 18 тысяч получателей. Об истинном масштабе атаки можно составить впечатление, посмотрев на список клиентов, который SolarWinds до недавних пор гордо публиковала на своем вебсайте. Сейчас список удален, однако его копии остались.

Сам вредоносный код написан таким образом, чтобы обеспечить максимальную скрытность — так, первый контакт вредлоноса с командным сервером происходит через две недели после установки бэкдора на систему-жертву. Общую схему атаки на начальной стадии приводят эксперты компании Microsoft. Используется достаточно интересная технология отбора жертв: данные от бэкдора отправляются на C&C-сервер в составе DNS-запроса. Если организация представляет интерес, приходит ответный запрос, направляющий бэкдор на второй командный сервер, и уже в процессе взаимодействия с ним идет кража данных. Скорее всего, из 18 тысяч потенциальных жертв пострадали не все, а только избранные.

Кто обнаружил кибератаку Sunburst

Избранная хакерами тактика – внедриться в системы жертв атаки под видом апдейта от известного производителя софта – позволила им в течение почти 8 месяцев незамеченными орудовать в компьютерах десятков госучреждений. Каковы именно были действия преступников, пока полностью не известно. Но судя по их высокому профессионализму, они могли как получить доступ к секретной информации и электронной переписке, так и осуществлять удаленный доступ и управление системами.

Использованная логика определила и название кибератаки – Sunburst (в некоторых источниках также известная как Solorigate). Вероятно, имеются в виде не столько “солнечные лучи” в дословном переводе, сколько фигура, используемая в архитектуре и дизайне, изображающая рассеивающиеся из центра “лучи” по аналогии с солнечными.

Первыми кибератаку заметили не в госучреждениях, а в компьютерной фирме FireEye, которая тоже была клиентом SolarWinds и тоже получила пакет обновлений. Как написал позже глава FireEye Кевин Мэндиа, “мы являемся свидетелями атаки со стороны государства, обладающего первоклассными орудиями нападения”.

Кого подозревают в хакерской атаке

Госсекретарь США Майк Помпео 19 декабря четко заявил о причастности России к кибератаке Sunburst. Он также включил РФ в список “врагов США”. Еще днем ранее, говоря о причастности Москвы к атаке, он указал лишь, что это “довольно очевидно”.

Несколько компьютерных экспертов в интервью американским газетам The Washington Post и The New York Times отметили, что атаку такого уровня возможно осуществить лишь при государственной поддержке. The Washington Post, ссылаясь на осведомленные источники, написала, что речь, предположительно, идет о группировке, работающей на Службу внешней разведки РФ.

Российские официальные лица неоднократно отвергали обвинения. Как заявил 21 декабря пресс-секретарь президента России Дмитрий Песков, “мы тут не причем”.

Что Трамп и Байден будут делать после хакерской атаки

Президент США Донадьд Трамп отзывается о случившемся сдержанно. “Кибератака выглядит масштабнее в изложении фейковых новостных СМИ, нежели в реальности. Я был подробно проинформирован о случившемся. Все под контролем”, – написал Трамп в Twitter. При этом он не исключил, что за массированным взломом стоял Китай.

….discussing the possibility that it may be China (it may!). There could also have been a hit on our ridiculous voting machines during the election, which is now obvious that I won big, making it an even more corrupted embarrassment for the USA. @DNI_Ratcliffe @SecPompeo

— Donald J. Trump (@realDonaldTrump) December 19, 2020

Как сообщило агентство AP, официальные лица в Белом доме были готовы обнародовать 18 декабря заявление, в котором Россия называлась бы “основным фигурантом” операции, однако в последний момент документ был отозван. 20 декабря бывший кандидат в президенты США на выборах 2012 года, сенатор-республиканец от штата Юта Митт Ромни обвинил Трампа в попустительстве России.

Избранный президентом США Джо Байден высказывается более решительно: когда он станет хозяином Белого дома, кибератаки на США не будут оставаться без ответа. Эксперты в целом констатируют намечающийся переход от оборонительной тактики США в киберпространстве к нанесению ответных ударов.

Агентство AP цитирует эксперта по кибербезопасности из исследовательского Университета Колумбия Джейсона Хили, отмечающего, что “мы в состоянии полностью парализовать их компьютерные системы”. По данным AP, в качестве ответных мер США возможны также и чувствительные утечки, касающиеся личных финансовых состояний президента Владимира Путина и членов его ближайшего окружения.

Tweet