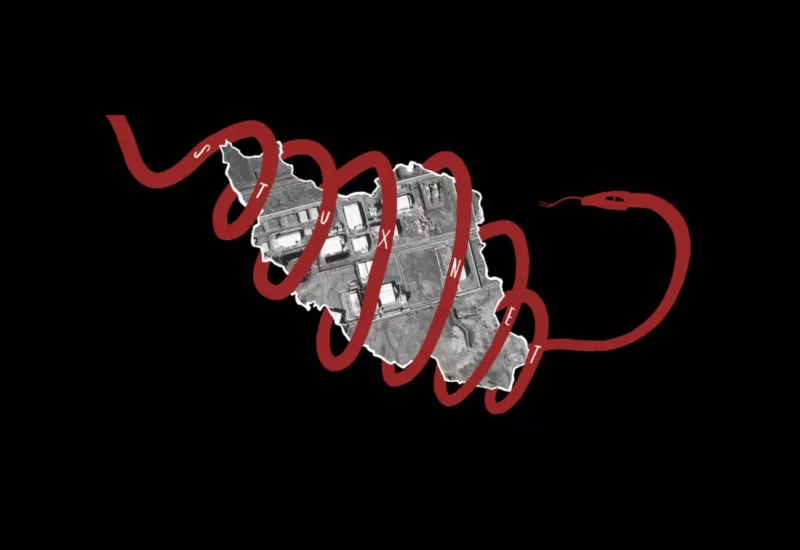

Пытаясь уничтожить ядерный завод на Ближнем Востоке, спецслужбы США и Израиля открыли перспективы нового оружия в негласной войне с противником.

Здравоохранение, образование, торговля — лишь малая часть отраслей, испытывающих кибератаки ежегодно, причём не менее 70% из них оказываются успешными. Часто злоумышленники используют для нападений специальные компьютерные вирусы, вымогая деньги или занимаясь вандализмом: около половины жертв соглашаются оплатить выкуп, часть из них всё равно теряет данные.

Но компьютерные вирусы создают не только преступники, и не только ради денег. Спецслужбы многих государств активно используют вредоносные программы для политических целей, иногда покупая их, а иногда разрабатывая самостоятельно. Обычно такие вирусы называют кибероружием: они позволяют совершать атаки почти без следов, шума, и политических последствий.

Одним из первых случаев применения кибероружия против другого государства считается операция «Олимпийские игры». Её пытались провести секретно, но вирус случайно оказался в глобальной сети. Тщательное изучение инцидента открыло вероятные цели атаки и способы их достижения, а вскоре известность получили ещё несколько коварных вирусов, — они приходились словно «детьми» первой программе.

- Боевой червь Stuxnet – начало новой эры кибервойн!

- Боевой червь Stuxnet – кто и зачем? (продолжение)

Иран создаёт новую энергетику

В середине 20 века иранские власти решили развивать ядерную энергетику. Для этого местные учёные получали новую квалификацию при поддержке стран Запада, а США участвовали в запуске исследовательского реактора для развития научно-технической базы. Такая поддержка казалась разумной в условиях политики шаха Ирана Мохаммеда Реза, стремившегося «поставить» государство на «западные рельсы».

Всё выглядело так, словно взаимовыгодное сотрудничество никогда не прекратится. Иранские политики посещали собрания и конференции по ядерным вопросам, подписывали договоры и соглашения, открыто заявляли о планах на будущее.

Но в 1979 году положение дел кардинально изменилось: в Иране произошла Исламская революция, а Западные страны из союзников перешли в разряд противников. Вместе с этим прекратился и контроль над энергетической программой бывшего партнёра. Это вызвало серьёзную озабоченность со стороны Израиля и США, ведь в условиях строжайшей секретности некогда мирные планы могли обернуться в программу создания ядерных вооружений.

Напряжение достигло пика в 2002 году, когда выяснилось, что в условиях строжайшей секретности Иран построил город ядерщиков вблизи Натанза. Туда направляли лучшие умы страны, каждого сотрудника тщательно проверяли спецслужбы, связь с интернетом отсутствовала, а комплекс окружали военные объекты. Мало у кого оставались сомнения, что Иран не интересуется ядерным оружием.

Решить кризис дипломатическим путём не представлялось возможным, — Иран не желал делиться «внутренней кухней» в Натанзе. Военное вмешательство, как израильская операция «Опера» в 1981 году, в ходе которой оказался уничтожен ядерный объект в Ираке, не привлекало ни американскую, ни израильскую сторону. Тогда вместо военных и дипломатов к действиям приступили спецслужбы: амбициозная операция получила кодовое название «Олимпийские игры».

Остановить завод вирусной программой

Уран, необходимый для создания ядерного оружия или работы реакторов, встречается в виде смеси из двух изотопов: урана-238 и более лёгкого урана-235. Чтобы добыть последний, на заводе в Натанзе применяли центрифуги для разделения. Точная настройка и внимательный контроль сотрудников за работой оборудования служили необходимой мерой, иначе небольшие отклонения могли бы навредить всему производству.

Именно центрифуги выбрали в качестве мишени израильское подразделение радиоэлектронной разведки 8200, американское АНБ, и, возможно, ЦРУ. Задачей вируса стало внедрение губительных настроек, оставалось лишь занести вредоносную программу в контроллеры, — с их помощью инженеры управляли системой и отслеживали параметры работы. В случае успеха операции вина легла бы на иранских сотрудников, словно они не уследили за ценными установками.

Чтобы завладеть управлением системы, программа использовала «уязвимости нулевого дня»: никому неизвестные «слабые места», против которых ещё не создана защита. Это настолько ценная информация, что в мире хакеров она может стоить миллионы долларов. Вирус, позже названный Stuxnet, учитывал сразу четыре таких уязвимости.

Один из самых ярких недавних примеров таких «слабых мест» — Log4Shell. С помощью найденной уязвимости хакеры успешно атаковали тысячи компаний по всему миру.

Чтобы версия Stuxnet всегда оставалась актуальной, вирус проверял два сервера: в Малайзии и Дании. Если червь не имел доступа к интернету, то при встрече похожей на себя копии они сравнивали друг друга и убеждались в наличии обновлений. Ещё программа имела время жизни — ранние версии прекращали действовать к 24 июню 2012 года.

Все крупные изготовители програмного обеспечения подписывают товары особыми электронными сертификатами, обнаруживая которые антивирус как бы понимает: «Это можно не проверять, всё в порядке». Механизм электронных подписей использовал и Stuxnet, представляя защитным программам сразу два электронных сертификата крупных компаний, например, тайваньской JMicron. Как их похитили до сих пор неизвестно.

Одной из ключевых сложностей для спецслужб выступила изоляция иранского завода от глобального интернета. Решить её помогла голландская разведка AIVD, завербовавшая иранского инженера в начале 2000-х годов. Он создал несколько фиктивных компаний с сотрудниками, клиентами и доходом, чтобы пробраться на объект в Натанзе под предлогом обслуживания.

Несмотря на несколько сперва неудачных попыток, «голландский крот» всё же сумел проникнуть на объект и собрать ценную информацию о системах предприятия. Это помогло спецслужбам подготовить обновление вируса, после чего агент заразил им систему через USB-накопитель. Больше он не возвращался в Натанз и, возможно, покинул страну.

Поначалу вредоносная программа закрывала выходные клапаны для газа на центрифугах, разрушая их высоким давлением. Наблюдавшие за параметрами сотрудники оставались в неведении, поскольку червь менял и интерфейсы контроллеров.

В 2009 году спецслужбы снова обновили вирус, теперь он менял скорость вращения центрифуг, то ускоряя их слишком сильно, то замедляя, вызывая со временем неисправности. Но к этому времени «голландский крот» больше не мог проникнуть в Натанз, поэтому вирус сперва атаковал связанные с заводом компании, например, Foolad Technic Engineering. Они имели одновременный доступ и к интернету, и к предприятию, а значит, сотрудники могли невольно пронести на USB-накопителе обновлённую вредоносную программу.

В июне 2009 года комплекс в Натанзе имел 5000 исправно работающих центрифуг. Но вскоре Stuxnet успешно проник на компьютер, связанный с их управлением, и оборудование начало резко выходить из строя. Уже к августу в рабочем состоянии оставались 4592 центрифуги, к ноябрю — 3936. Менее чем за полгода из строя вышли 1368 установки, пока иранские специалисты недоумевали, а руководитель Организации по атомной энергии Ирана Голямреза Агазаде даже подал в отставку.

Но доступ к интернету заражённых в Иране компаний и уникальная сила вируса сыграли злую шутку: он проник за пределы Натанза в глобальную сеть. Если червь попадал в обычные компьютеры, его разрушительное действие не проявлялось. Однако, в промышленных системах он начинал атаковать, из-за чего по меньшей мере 14 крупных заводов в разных странах сообщили о серьёзных проблемах с оборудованием.

Первым утечку обнаружил в июне 2010 года белорусский специалист Сергей Уласень в ходе проверки заражённого устройства, положив начало тщательному изучению нового компьютерного вируса. Тем временем иранская ядерная программа потеряла до года работы из-за кибератаки, что помогло выполнить главную цель Stuxnet: надавить на Иран для успешной «ядерной сделки» в 2015 году. По её результатам Запад согласился отменить санкции взамен на свёртывание ядерной программы Тегерана.

Продуманность кода Stuxnet и чрезвычайно сложные технологии руткитов привели нас к выводу, что эта вредоносная программа была страшным зверем, не имеющим ничего подобного в мире, и что нам необходимо как можно скорее проинформировать индустрию информационной безопасности и сообщество о деталях.

Проникнув в глобальную сеть, вирус не только стал доступен для изучения, но и оказался яркой демонстрацией перспектив киберпространства. Зачем нужны рискованные военные операции с многочисленными жертвами, если программа весом 500 килобайт способна отбросить на несколько месяцев ядерную программу другой страны. Новые приоритеты не заставили долго ждать следующих вирусов-последователей Stuxnet.

Преемственность поколений

S,D,F,G — это четыре клавиши клавиатуры подряд, а также четыре заглавных буквы из названий первых государственных компьютерных вирусов, считающихся кибероружием. Три из них создали вскоре после операции «Олимпийские игры», а за разработку каждого отвечала команда профессионалов, близкая к крупным государствам, что позволило им выпускать почти совершенные вредоносные программы.

В 2011 году исследовательская лаборатория CrySyS в Венгрии обнаружила одну из них — ранее не встречавшийся высокоразвитый вирус, получивший название Duqu. Вскоре стало ясно, что новый троян имеет много общего со Stuxnet, и, вероятно, создавался той же командой. В отличие от предшественника, Duqu не искал промышленное оборудование для уничтожения. Его главной целью служил шпионаж: сбор паролей, скриншоты рабочего стола, кража документов, перехват нажатий клавиш и другое.

Как и Stuxnet, Duqu использовал механизм «уязвимости нулевого дня» и электронную подпись для обмана антивируса, но заражение происходило через Word-файл, приложенный к электронному письму жертве. Несмотря на свои возможности, новый вирус не атаковал компьютеры массово, а оставался в пределах захваченной системы. Возможно, лавинообразное распространение Stuxnet повлияло на разработчиков, поэтому они ограничили его размножение и шпионили за избранными целями.

Когда троян обнаружили, сервера Duqu в Индии и Бельгии почти сразу же выключили, — тоже самое произошло, когда оказался раскрыт и Stuxnet. Неизвестно, какую именно информацию ему удалось похитить за время существования.

Команда при правительстве, создавшая Stuxnet и Duqu, не ограничилась двумя вирусами. В 2012 году исследователи обнаружили очередную высокоразвитую вредоносную программу, получившую название Flame. Вероятно, она функционировала задолго до своего раскрытия. Её целью всё также оставался шпионаж, но более продвинутый: перехват клавиатуры, запись звука с компьютера жертвы и не только.

Flame собирал все возможные разведданные: от электронных писем до разговоров в закрытых комнатах. Но география его распространения охватывала лишь Ближний Восток, а наибольшее число заражений зафиксировали в Иране. Тогда как Duqu атаковал около 50 целей по всему миру, Flame имел больший охват, но операторы вируса по-прежнему не давали ему распространяться слишком сильно — выше определённого постоянного уровня.

По данным The Washington Post, Flame охотился за секретными данными по ядерной программе Ирана, чтобы обеспечить будущие направленные кибератаки.

Замыкающим на рубеже 2009-2012 годов стал вирус Gauss, обнаруженный в ходе расследования Международного союза электросвязи. В след за остальными из «группы S,D,F,G», новая вредоносная программа занималась слежкой, но с добавленной функцией взлома банковских счетов жертвы. Модули внутри вируса имели названия в честь знаменитых математиков и философов, поэтому своё название троян получил за модуль Gauss.

Уникальность вируса заключалась именно в «банковских» возможностях, что не характерно для вредоносных программ, созданных при государственной поддержке. Вероятно, троян собирал полное представление о жертвах, поэтому способность открыть их банковские счета оказалась ключевым нововведением, при этом цель похитить деньги не ставилась. Почти все жертвы находились в Ливане, Израиле и Палестине.

Самой главной загадкой вируса выступил зашифрованный модуль «Гёдель». В нём содержались неизвестные возможности программы, тщательно скрытые от посторонних глаз. Учитывая, сколько разрушений принёс Stuxnet, в секретном модуле могли бы содержаться не меньшие возможности атаковать новые цели с физическим уроном. Над попыткой расшифровать загадочный модуль бились криптографы разных стран, но до сих пор шифр так и не удалось разгадать.

Stuxnet, Duqu, Flame, Gauss — компьютерные вирусы, ставшие образцами кибероружия 21 века. Они наследовали от своего предшественника лучшие решения, словно дети от наставника-отца. Вероятно, все они разрабатывались в одном месте при государственной поддержке, формируя один из первых национальных киберарсеналов.

Но их создание закладывало и сложную тему для дискуссий будущих лет: куда может завести человечество безграничное использование кибервооружений. И если сегодня технологичные вирусы в арсенале не редкость для многих стран, то вопрос будущего таких технологий всё ещё поставлен, а значит, — всё ещё не решён.

Автор: Алексей Никитченко; TJournal