Новые реалии информационной безопасности

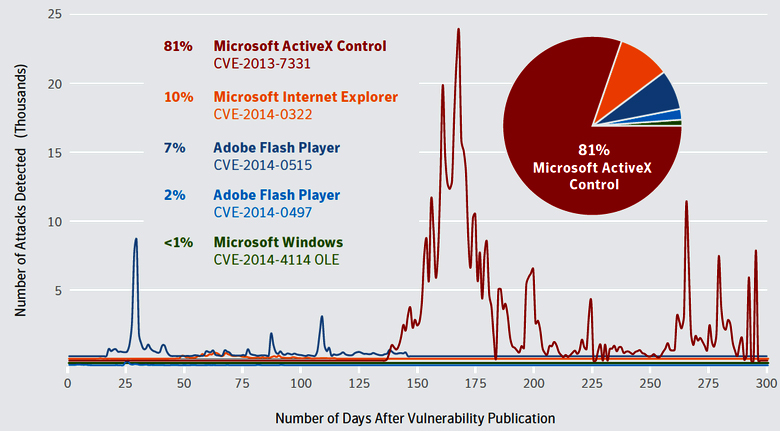

В апрельском отчёте компании Symantec отмечается рост числа нетривиальных атак на корпоративные сети и удвоение частоты использования уязвимостей нулевого дня. Причём, если раньше на их устранение разработчикам требовалось лишь 3-4 дня, то в прошлом году выпуск полноценных исправлений занимал в среднем два месяца.

Подробнее об изменениях в концепции защиты данных и сетевого периметра рассказывает в эксклюзивном интервью Олег Шабуров, руководитель направления информационной безопасности компании Symantec в России и странах СНГ.

– Олег, уязвимости нулевого дня остаются одной из самых серьёзных угроз. Какие наработки есть у Symantec для снижения ущерба от их использования злоумышленниками?

– Да, второй год подряд заметна тенденция к обнародованию большого числа угроз нулевого дня (более двадцати). В предыдущие годы количество было ближе к десяти. При этом заметно, что многие из них используются задолго до опубликования. Эксперты сходятся во мнении, что гарантированной защиты от взлома быть не может, поэтому Symantec уделяет большое внимание теме подготовки к инциденту и реагированию на него. Эти две темы очень близки между собой и включают такие направления как cybersecurity intelligence (получение категоризированной информации обо всех известных угрозах), защита от целенаправленных атак, развитие службы реагирования на инциденты и многое другое.

– В прошлом году довольно популярной была атака на маршрутизаторы, особенно класса SOHO. Злоумышленники удалённо меняли указанные в настройках роутера адреса DNS и перенаправляли трафик на подконтрольные им (фишинговые) сайты. При этом ОС компьютера оставалась чистой и традиционные методы не выявляли проблем. Есть ли у Symantec инструменты для контроля настроек роутера?

– Если есть возможность доступа через командную строку, то настройки можно контролировать с помощью продукта Data Center Security: Server Advanced, который умеет контролировать целостность систем и обнаруживать внесенные изменения.

– Какова позиция Symantec относительно концепции BYOD, и есть ли у вас специализированные инструменты для снижения рисков при её внедрении компаниями?

– Мобильность – одно из самых интересных направлений в целом и в информационной безопасности в частности, поэтому Symantec уделяет большое внимание теме BYOD. Естественно, у нас есть продукты по управлению устройствами и приложениями, безопасные почтовые и веб-клиенты, средства для создания контейнеров на мобильных платформах, гарантированной доставке документов на телефоны и многое другое. Что ещё более важно – без проработки темы BYOD мы не можем быть уверены в остальных системах предприятия.

Например, комплексная защита от утечки информации не будет работать для мобильных платформ без компонентов BYOD. Без принуждения пользователей использовать только определенные каналы связи мы будем упускать большой пласт информации. Другой пример: распространение корпоративных сертификатов на мобильные устройства позволит разрывать на них SSL-трафик, защищая от утечек (например, через фотографии, которые пользователи делают своими смартфонами, а потом могут пересылать через различные сервисы).

– Какие у вас есть программные инструменты для локализации источника угроз?

– Одной из главных новинок в портфеле нашей компании является продукт Symantec Advanced Threat Protection, позволяющий как уведомлять о подозрительной активности на ранней стадии, так и проводить анализ уже после возникновения проблемы. Продукт отвечает на вопрос: «С чего начать проведение анализа, если есть ощущение, что в инфраструктуре что-то происходит не так, но пока непонятно, что именно?». Такой вопрос иногда встает перед компаниями в случае начала атак.

Справка: платформа Symantec Global Intelligence Network анализирует оповещения от 57,6 млн компонентов фирменного программного обеспечения в 157 странах мира. Она регистрирует тысячи событий каждую секунду и позволяет оперативно выявлять сетевые атаки. Вместе с накопленной за двадцать лет базой уязвимостей (содержащей 66 400 детальных описаний) она помогает увидеть слабые места и предсказать новые методы атаки на корпоративные ресурсы.

– Про развитие технической составляющей понятно, а насколько (согласно вашей статистике) остаётся велика роль социального инжиниринга при атаке на корпоративные ИТ-ресурсы?

– Социальный инжиниринг как был эффективным и часто используемым методом проведения атак, так им и остается. При этом злоумышленники все более изощренно подходят к его использованию. Хорошим примером являются атаки класса watering hole. В них злоумышленники анализируют, какими ресурсами пользуются потенциальные жертвы, заражают их и просто ждут.

– Как вы оцениваете динамику уровня осведомлённости пользователей об актуальных угрозах информационной безопасности? Скажем, за последние пять лет рядовые сотрудники стали осторожнее, или наоборот – стали чаще игнорировать предупреждения?

– Здесь интересно то, что приходится сравнивать не саму динамику по годам, а текущий уровень осведомленности с уровнем изощренности современных атак. То есть, если бы атаки были на прежнем уровне, то пользователи бы в целом более эффективно им противостояли. Однако злоумышленники постоянно придумывают что-то новое, за чем успевают только люди, специализирующиеся на ИБ. Поэтому обычным пользователям зачастую не приходит в голову, что на них идет атака.

– Через социальные сети легко передавать (заражённые) файлы и (фишинговые) ссылки. Есть ли у Symantec какой-то специфический инструмент для ограничения и фильтрации доступа к соцсетям?

– Социальные сети – стандартные интернет-ресурсы, анализируемые на уровне веб-трафика. Поэтому наш подход заключается в том, что решение для защиты веб-трафика должно работать в том числе и с соцсетями. Наши продукты умеют использовать технологии, позволяющие категоризировать веб-сайты. В них соцсети считаются одной из категорий.

– По отдельности программы для создания резервных копий, антивирусной защиты и фильтрации трафика Symantec предлагает давно. Планируется ли выпустить какие-то интегрированные средства? Например, было бы здорово научить антивирус автоматически восстанавливать из бэкапа зашифрованные трояном документы после его удаления.

– Symantec придерживается подхода, при котором вредоносов нужно устранять как можно раньше, не давая им запускаться на машинах. Например, на уровне почтового или веб-трафика, или же на уровне рабочих станций, но ещё до закачки файлов на машину. Таким образом мы минимизируем шансы наступления негативных последствий. Если же все-таки шифровальщик запустился, то восстанавливать отдельные файлы вряд ли эффективно. Хотя, согласен, что возможность интеграции продуктов могла бы быть кому-нибудь быть интересна.

– В продуктах Symantec средства виртуализации используются только для эвристического анализа файлов, или у них более широкое назначение?

– Запуск вредоносов в виртуальной среде – интересная тема. В 2014 году мы видели, как выросло количество образцов, способных детектировать такой запуск. Делается это для того, чтобы либо отложить свою вредоносную деятельность, либо ввести исследователей в заблуждение. Поэтому использование виртуализации не является панацеей. Именно поэтому в свои продукты для защиты от направленных атак мы включили возможность создания песочницы как в привычной виртуальной среде, так и на железе.

Справка: долгое время число вредоносных программ, способных обнаружить свой запуск в VMWare, не превышало 18%. В начале прошлого года их число увеличилось до 28% и продолжает расти. Многие из них даже пытаются заразить гипервизор и образы других виртуальных машин, как это делает W32.Crisis

– Используете ли вы метод ловушек (Honeypot) и если да, то насколько он себя успел зарекомендовать

– Встроенных в продукты ловушек нет, но существуют модули с таким функционалом, которые устанавливаются отдельно. Ловушки бывает интересно использовать, поскольку они наглядно показывают количество вредоносов, которое злоумышленники пытаются доставить в инфраструктуру потенциальной жертвы. При этом они также показывают, какое количество этих образцов является уникальным, то есть не встречается у других заказчиков. Иногда с помощью ловушек можно обнаружить и начало направленных атак на организации.

– Какой общий совет вы можете дать читателям из своего опыта?

– Я бы сказал, что главный принцип, который нужно помнить людям в повседневной жизни – это более внимательное отношение к аномалиям. Если вы чувствуете что-то необычное, то первое, о чём стоит задуматься – не связано ли это с атакой.

Автор: Андрей Васильков, COMPUTERRA

Tweet