У РНБО заявили про високий рівень кіберзагроз при експлуатації Microsoft Exchange

Хакери можуть отримати повний доступ до скомпрометованого серверу, включно із доступом до файлів, електронної пошти і облікових записів.

Національний координаційний центр кібербезпеки при Раді національної безпеки і оборони України попереджає про активну експлуатацію хакерами вразливостей у поширеному програмному продукті Microsoft Exchange. Він призначений для обміну повідомленнями і спільної роботи.

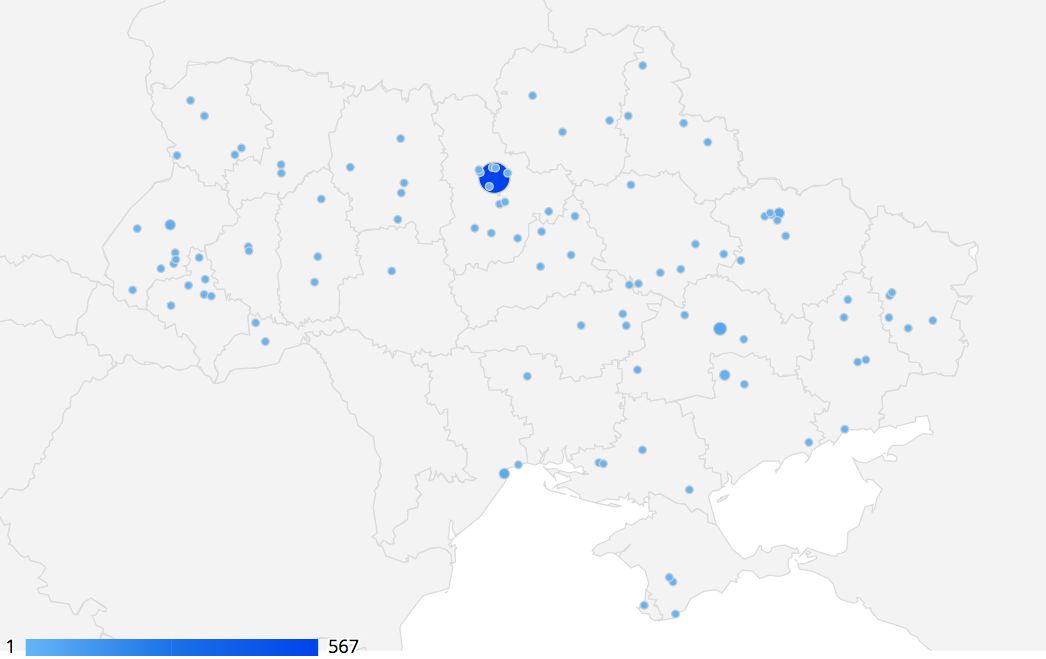

Географічний розподіл вразливих серверів

У пресслужбі РНБО повідомили, що зловмисники в разі успішної експлуатації вразливостей можуть отримати повний доступ до скомпрометованого серверу, включно із доступом до файлів, електронної пошти і облікових записів.

“Крім того, успішна експлуатація вразливостей дозволяє отримати несанкціонований доступ до ресурсів внутрішньої мережі організації”, – йдеться у повідомленні.

Вразливими є локальні версії Microsoft Exchange Server 2010, Microsoft Exchange Server 2013, Microsoft Exchange Server 2016, Microsoft Exchange Server 2019. Інформація щодо вразливостей у хмарних версіях Microsoft 365, Exchange Online, Azure Cloud відсутня.

У РНБО додали, що найбільш активно вразливості використовує китайське кібершпигунське угруповання Hafnium, проте нині вже підтверджено активність інших хакерських груп, з-поміж яких Tick (Bronze Butler), LuckyMouse (APT27), Calypso, Websiic, Winnti Group (BARIUM, APT41), Tonto Team (CactusPete), ShadowPad, Mikroceen, DLTMiner. Також підтверджено факти інфікування вразливих систем програмами-вимагачами, зокрема, нових сімейств DearCry, DoejoCrypt. Сума викупу, яку вимагали злочинці в одному з підтверджених випадків, становила понад 16 тисяч доларів.

В Україні вже зафіксували декілька випадків, коли завдяки вразливості у Microsoft Exchange розсилали шкідливе програмне забезпечення для подальшого інфікування максимальної кількості організацій.

РНБО радить оновити вразливі версії, але зробити це з командного рядка від імені користувача з правами адміністратора, після установки необхідно перезавантажити сервер. Після завершення процесу оновлень необхідно здійснити повторну перевірку можливості експлуатації вразливості.

Нагадаємо, у лютому Національний координаційний центр кібербезпеки України при РНБО зафіксував спроби поширення шкідливих документів через Систему електронної взаємодії органів виконавчої влади (СЕВ ОВВ). Способи кібератаки вказують на російських хакерів. // LB.ua