«Вредоносы» из Бразилии, страны богатой банкерами

Тот, кто когда-либо занимался анализом кода вредоносных программ, ворующих данные банковских клиентов, наверняка согласится с тем, что Бразилия входит в список стран, где пишется наибольшее число так называемых банкеров. Но почему именно эта страна – лидер по написанию такого типа вредоносных программ? Кто стоит за этими преступлениями, и каков типичный портрет киберпреступника? Некоторые предположения на этот счет на основе анализа особенностей вредоносного кода, написанного в Бразилии.

Почему именно Бразилия?

Бразилия является самым крупным государством Латинской Америки, в ней проживает около 200 миллионов человек. Приблизительно треть всего населения — около 70 миллионов человек — пользуется интернетом, и число пользователей постоянно растет.

В Бразилии ярко выражены социальные различия между очень бедными людьми, теми, кто живет в среднем достатке, и людьми богатыми. В этой ситуации богатство одних провоцирует других — людей с малым достатком — заниматься нелегальными видами деятельности, в частности, написанием вредоносных программ, которые позволяют красть банковские реквизиты клиентов. Учитывая, что в стране развита система интернет-банкинга, такой вид криминальной деятельности многим может показаться весьма заманчивым. Кроме того, в бразильском законодательстве отсутствует положениие, которое позволяло бы эффективно действовать против киберпреступников.

Наиболее крупными банками Бразилии являются Banco do Brasil, интернет-услугами которого пользуются 7 900 000 человек, Bradesco — 6 900 000 человек, Itaú — 4 200 000 человек, Caixa — 3 690 000 человек. Это достаточно большое количество пользователей, чтобы вдохновить злоумышленников: даже если процент удачных атак киберворов будет невысок, прибыль преступников может оказаться весьма солидной.

Мишени

К великому сожалению, жертвами атак киберпреступников становятся многие пользователи различных банков.

Долевое распределение вредоносных программ для кражи персональной информации клиентов различных банков

Как видно на диаграмме, больше всего вредоносных программ, занимающихся кражей денег с банковских счетов пользователей нацелено на клиентов банков Bradesco, Caixa, Banco do Brasil и Itaú. Это вполне ожидаемо, учитывая, что это самые крупные бразильские банки, услугами которых пользуются миллионы людей.

Помимо числа клиентов, на интерес киберпреступников к тем или иным банкам влияют и механизмы защиты, которые используют банки. Что же делают банки для того, чтобы обеспечить безопасность транзакций своих клиентов?

Многие банки, перед тем как дать пользователю доступ к своей странице, предлагают ему установить на компьютер специальный плагин G-Buster, задача которого — запретить работу любого вредоносного кода на компьютере клиента в момент авторизации или непосредственно во время транзакции. В частности, банки Caixa и Banco do Brasil для обеспечения безопасности своих клиентов используют только этот механизм. К сожалению, как мы увидим далее, наличие на компьютерах плагина G-Buster никаким образом не гарантирует клиентам безопасного взаимодействия с банком через интернет.

Другие банки, такие как Itaú, кроме упомянутого плагина предоставляют своим клиентам и другие средства безопасности: токен-устройства (token) или так называемые уникальные карточки безопасности (security cards).

Карточка безопасности, используемая банком Itaú

Кроме того, банк Bradesco предлагает своим клиентам еще один способ защиты, суть которого состоит в том, что для каждого клиента генерируется уникальная пара цифровых ключей (сертификатов). Один из ключей хранится непосредственно на компьютере клиента, а второй рекомендуется хранить на внешнем запоминающем устройстве. В момент подключения компьютера пользователя к сайту банка система запрашивает у него путь ко второму сертификату. Для того чтобы получить доступ, клиент должен подключить к компьютеру внешнее устройство, на котором записан второй сертификат, — например, флэшку.

О преимуществах и недостатках различных видов аутентификации с банками мы уже писали в нашем блоге. Теоретически, эти механизмы должны обеспечивать достаточную безопасность пользователей. На практике же, как мы увидим далее, далеко не все так хорошо. К сожалению, используемые механизмы защиты либо не обеспечивают полную безопасность клиентов, либо стоят денег, и пользователи не хотят их приобретать. Например, для того чтобы клиент банка мог пользоваться устройством токен, ему за него надо платить. Именно поэтому многие клиенты отказываются пользоваться устройством и тем самым становятся уязвимыми для атак злоумышленников.

Какие же методы используют злоумышленники для наиболее эффективного массового заражения компьютеров пользователей?

Зараженные сайты

Основная среда, через которую распространяются вредоносные программы, — веб-страницы. Для загрузки вредоносных программ злоумышленники взламывают легальные страницы в доменах, зарегистрированных по всему миру, используют временный или бесплатный хостинг. Интересно отметить, что в качестве бесплатного хостинга для размещения вредоносных программ часто используются домены российской компании RBC Media: nm.ru, pochta.ru и т.д.

В некоторых случаях, когда мошенники затевают особо серьезное дело, и им нужен не сайт-однодневка, а долгоживущий ресурс, используется абузоустойчивый хостинг с применением техники определения IP-адреса потенциальной жертвы. Знание IP-адреса пользователя, попавшего на зараженную веб-страницу, позволяет злоумышленникам вести направленные атаки и прятать вредоносные программы от антивирусных компаний. Специалисты по интернет-безопасности и те, кто не живет в странах Латинской Америки, доступ к вредоносному бинарному коду не получат. В большинстве случаев им выдадут фотографии девушек из Бразилии.

Как же клиенты банков попадают на зараженные страницы? Их заманивают туда с помощью спамовых писем, составленных с применением классических методов социальной инженерии. Иногда эти письма имитируют сообщения, которые якобы были посланы самим банком, или горячие новости, связанные с социальной жизнью страны. Рассылается, конечно же, и порноспам. В любом случае ссылки в спаме ведут на зараженный ресурс.

Атака по-бразильски

Важно отметить, что никогда бразильские банкеры не распространяются как отдельные файлы, в процессе заражения на компьютер жертвы всегда устанавливается целый набор дополнительных вредоносных программ.

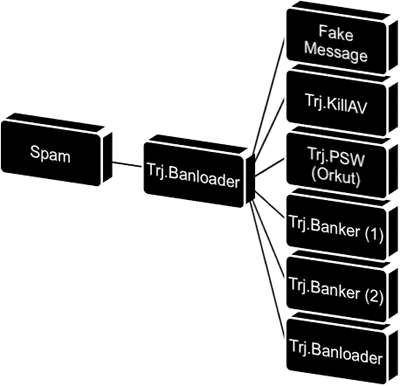

Злоумышленники проводят комплексную атаку, а не концентрируются только на банковской информации. Классическая схема инфицирования выглядит следующим образом:

Классическая схема инфицирования компьютеров клиентов различных банков

Изначально на сервере лежит один троянец, который должен загрузить и установить в систему пользователя все остальные вредоносные программы:

- программу, ворующую данные пользователей социальных сетей;

- программу, которая борется с антивирусными продуктами;

- один или два банкера, которые должны мониторить все соединения с банками, перехватывать их и пересылать пароль и имя пользователя злоумышленникам.

Социальные сети

Социальные сети стали сегодня важным источником практически любой информации о пользователе. Полное имя, дата рождения, место проживания, социальное положение пользователя и т.д. — эти данные могут быть ловко использованы злоумышленниками, например для того, чтобы через колл-центр банка «официально» получить информацию о пин-коде карточки пользователя.

Наиболее популярная в Бразилии социальная сеть — Orkut. Эта сеть насчитывает около 23 миллионов пользователей по всему миру, среди которых жители Бразилии составляют около 54%. Согласитесь, это немало! Пользователи именно этой социальной сети чаще всего подвергаются атакам бразильских злоумышленников.

Фрагмент кода, созданного для кражи паролей пользователей социальной сети Orkut

Как правило, полученные персональные данные пользователя и пароль доступа к социальной сети пересылаются по электронной почте на адрес злоумышленников.

Борьба со средствами защиты

Как же злоумышленники борются с антиврусами, которые установлены на компьютерах, а также с плагином G-Buster?

Напомним, что именно этот плагин должен обеспечивать безопасность транзакции клиентов многих банков. Чтобы защитить G-Buster от удаления какой-либо вредоносной программой, производители использовали руткит-технологию для его глубокого внедрения в систему. Однако злоумышленники взяли на вооружение легальные программы, которые были созданы именно для борьбы с руткитами.

Наиболее популярной такой программой является антируткит Avenger. При заражении машины троянская программа-даунлоадер загружает в систему и эту утилиту, а вместе с ней список файлов для удаления (инструкция). Все, что необходимо злоумышленникам для эффективного удаления плагина — это запустить утилиту и перезагрузить систему.

Единственным параметром утилиты является путь к файлам для удаления, а также их имена. Как видно на скриншоте, в данном случае плагин G-buster может быть удален только из системы, установленной на португальском или английском языках.

После перезагрузки системы оригинальный плагин полностью удаляется, а вместо него в некоторых случаях устанавливается измененный плагин с вредоносным функционалом. Подмененный плагин дает возможность пользователю получить доступ к банковскому счету, воруя при этом данные и пересылая их злоумышленникам.

Точно такой же подход — антируткит Avenger с точно заданными путями файлов для удаления в момент перезагрузки компьютера — используется и для удаления антивирусных программ из системы пользователя.

Кража данных

Загруженная на компьютер пользователя троянская программа-банкер после очередной транзакции перехватывает данные, открывающие доступ к счету жертвы, и пересылает их либо по электронной почте на адрес преступников, либо на FTP-сервер или на удаленный сервер базы данных.

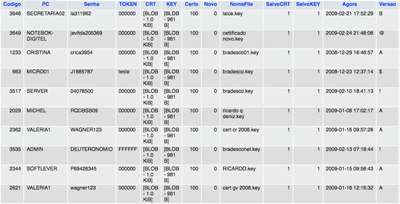

Фрагмент базы данных (учетные записи пользователей, украденные киберпреступниками)

На иллюстрациях выше приведены фрагменты реальных баз данных, на которых хранятся данные клиентов: имя пользователя, пароль, сертификат безопасности и т.д.

Однако кражей банковской информации и данных для доступа к социальным сетям злоумышленники не ограничиваются. Очень часто они стараются заполучить MAC-адрес сетевой карточки пользователя, IP-адрес, имя компьютера и другие данные, которые могут быть использованы для подключения к банку. Тем самым они стараются обезопасить себя и скомпрометировать свою жертву: в случае начала расследования со стороны банка, согласно логам все будет выглядеть так, будто сам клиент снял или перевел деньги на какой-то другой счет.

Электронные адреса, используемые на зараженном компьютере, и пароли доступа к ним тоже являются лакомым кусочком для злоумышленников. Во-первых, потому что очень часто эти же пароли и адреса используются пользователями для доступа к учетным записям в социальных сетях. А как мы уже говорили, это открывает огромные возможности для следующих преступлений. Кроме того, эти же адреса могут быть зарегистрированы в банке как официальные адреса для связи с клиентом по электронной почте. В таких случаях для банков эти адреса будут доверенными. Только представьте, что могут сделать злоумышленники, получив доступ к таким адресам!

Для кражи паролей к электронной почте злоумышленники также используют легальные программы, которые служат помощниками в тех случаях, когда пользователь забыл свой пароль и ему нужна помощь для его восстановления. Такие программы способны прочитать пароли, сохраненные в наиболее распространенных почтовых клиентах: Microsoft Outlook, Microsoft Outlook Express и т.д.

Полученные электронные адреса и пароли доступа к ним пересылаются на удаленные веб-сервера.

Портрет злоумышленника

Заполучив персональные данные пользователя и доступ к его банковским счетам, киберпреступники, если идет речь о крупных суммах денег, используют интернет-мулов, через счета которых проходит первая транзакция со счета жертвы. Мулы, в свою очередь, пересылают деньги на третьи счета, получая за это определенный процент. Когда же речь идет о мелких суммах, украденных со счетов (200-500 долларов), то в основном деньги переводятся непосредственно на счета злоумышленников прямыми транзакциями.

Для того чтобы понять, кто стоит за этими преступлениями, нам надо проанализировать следующие факты:

- почти все самплы банкеров написаны на языке Delphi.

- некоторые самплы заражены вирусами — Virut или Induc.

- в некоторых случаях для распространения вредоносных программ взламываются легальные веб-страницы.

После анализа учебных программ университетов Бразилии стало ясно, что Delphi не входит в число тех языков программирования, которые преподают в университетах. Программировать на Delphi можно научиться не в университете, а только на каких-нибудь курсах по программированию или в техникуме. Это означает, что преступники не обязательно должны иметь высшее образование и могут быть людьми достаточно молодыми.

То, что самплы заражены такими вирусами, как Virut, может означать, что компьютеры злоумышленников тоже заражены. Очень часто истоки такого рода заражения берут начало на сайтах с крэками для взлома ПО, с серийными номерами программ, с порноконтентом, а также в сетях p2p. Скорее всего, именно такие сайты и программы чаще всего используются злоумышленниками. В Бразилии такие сайты посещает в основном молодежь, и это может служить косвенным подтверждением сравнительно молодого возраста киберпреступников, — хотя пиратством могут заниматься люди разных возрастов.

Тот факт, что злоумышленники взламывают легитимные веб-страницы, свидетельствует о том, что они работают командой. Каждый член команды имеет свою специализацию: хакинг, написание вредоносного кода и т.д.

Таким образом, по нашим предположениям, за кибератаками на клиентов бразильских банков в основном стоят не одиночки, а группы киберпреступников, в которые входят молодые люди из малоимущих семей. Жажда быстрой наживы определяет содержание их жизни: писать вредоносный код, заражать пользователей, воровать деньги, тратить их и снова заниматься тем же самым. Это порочный круг, вырваться из которого молодым людям очень сложно.

Одно недавнее расследование полиции Бразилии, которое завершилось задержанием преступников, подтвердило наши предположения. Ниже приведены фотографии задержанных.

Фотографии киберпреступников (из архивов федеральной полиции Бразилии)

Казалось бы, мы нарисовали более или менее достоверный портрет злоумышленников. Однако все не так однозначно.

Русский след

Типичные бразильские банкеры имеют ряд характерных особенностей: огромный размер файлов, стринги на португальском языке в коде и т.д. Однако с определенной периодичностью в общем потоке попадаются особые самплы.

Такие банкеры сделаны так, чтобы на первый взгляд ничем не отличаться от классических образцов: не только те же банки атакуются, но и имена файлов могут совпадать с именами, которые используют бразильские злоумышленники. И все-таки при более глубоком анализе обнаруживается ряд существенных отличий:

- размер файла оптимизирован;

- операционная система, на которой производилась компиляция, установлена не на португальском языке;

- ворованные данные передаются по защищенным каналам.

Кто же стоит за этими банкерами? Тоже преступники из Бразилии, только закончившие университет? Скорее всего, нет.

Во-первых, вместо классического Avenger для удаления плагина безопасности банка используется другой антируткит под названием Partizan. Этот антируткит является частью программы UnHackMe, которая издается и на русском языке.

Во-вторых, как мы уже сказали, в коде отсутствуют какие-либо стринги на португальском языке.

И в-третьих, после анализа защищенного канала для передачи данных мы обнаружили интересную регистрационную информацию:

Регистрационная информация одного из соединений, используемых для передачи ворованных банковских реквизитов

Кто же может стоять за этими атаками? На первый взгляд, выглядит все так, будто действуют бразильские вирусописатели. И если будет начато уголовное расследование, то преступников будут искать в Бразилии. Между тем, судя по регистрационной информации и некоторым другим признакам (например, по языку програмирования, размеру файла и стрингам в коде, в данном случае деньги клиентов бразильских банков воруют злоумышленники из России. Это похоже на гол в ворота Бразилии!

Заключение

Полиция в Бразилии проводит серьезную работу по поимке киберпреступников. Почему же количество вредоносных программ продолжает расти день ото дня?

Возможно, проблема коренится в том, как реагируют сами банки на случаи хищения денег их клиентов. На сегодняшний день банки стараются избегать громких разбирательств. Если какой-либо клиент в результате заражения компьютера вредоносным кодом теряет свои деньги, банки предпочитают компенсировать потерянную сумму, не проводя серьезного публичного расследования. Клиенту просто рекомендуют отформатировать компьютер, переустановив операционную систему.

Кроме того, существуют проблемы по обмену данными между киберполициями различных штатов Бразилии. Отметим, что эта проблема характерна не только для Бразилии, но и для многих других стран мира.

Одним из факторов успеха преступников является достаточно низкий уровень подготовки в области интернет-безопасности пользователей интернета — клиентов банка.

Пока все перечисленные выше проблемы (низкий уровень подготовки пользователей интернета в области безопасности, политика банков, социальные предпосылки, отсутствие хорошо разработанного законодательства) существуют ожидать, что интернет станет более безопасным, нет смысла. Возможно, банкам следовало бы потратиться на дополнительные устройства для защиты своих клиентов, вместо того чтобы предлагать их за деньги. В конечном итоге это позволило бы снизить вероятность хищения денег клиентов, т.е. конечные затраты были бы более низкими.

Очевидно также и то, что необходимо работать над новыми схемами обмена информацией между компаниями, занимающимися ИТ-безопасностью, а также между силовыми структурами в разных странах мира. Пока сотрудничество не будет налажено, я сомневаюсь, что будет возможно значительно снизить количество киберпреступлений.

Tweet