Как устроен цифровой ГУЛАГ в России — и что мешает ему заработать в полную силу

Published

Власти любой страны в той или иной степени следят за своими гражданами в интернете. В демократиях это объясняется вопросами безопасности граждан и защитой от терроризма, в диктатурах слежка работает и на безопасность правящего режима. Как показали разоблачения Эдварда Сноудена, даже демократические государства злоупотребляют правом на слежку, а в России и вовсе открыто строятся системы тотального цифрового контроля за тем, что мы с вами делаем в интернете и на улице.

О системах слежки за населением ходит много слухов разной степени правдоподобности: СМИ, работающие в России, ограничены цензурой, подрядчики и разработчики подобных систем зачастую никогда не видят их в «живом виде» и работают только с демо-версиями.

В этом обзоре Центр «Досье» рассказывает об устройстве основных существующих и проектируемых системах цифрового контроля в России и их реальных возможностях, а также раскрывает некоторые ограничения, с которыми сталкиваются оперативные сотрудники, следователи и другие силовики. И наконец, отвечает на вопросы, волнующие большое количество россиян: о слежке за мобильными телефонами, о расшифровке сообщений в мессенджерах, об идентификации авторов каналов в Telegram и эффективности работы камер наблюдения.

Сразу предупреждаем: в тексте много технических подробностей, которые на первый взгляд могут показаться скучными. Но если вы живете в России или поддерживаете с ней связь, крайне важно знать, как именно государство может за вами следить: от этого может зависеть ваша свобода. Поэтому советуем прочитать этот материал целиком.

Тайна связи в России гарантирована статьей 23 Конституции, ее нарушение допускается только по решению суда — или в случаях, когда это необходимо в целях «защиты основ конституционного строя, нравственности, здоровья, прав и законных интересов других лиц, обеспечения обороны страны и безопасности государства». Широкая трактовка этого пункта позволила российской власти установить внесудебную цифровую слежку за гражданами, которая регламентируется не Конституцией, а федеральными законами, в том числе знаменитым «пакетом Яровой». Он обязывает операторов перехватывать онлайн-переписку всех пользователей и хранить ее длительное время.

Основой «цифрового ГУЛАГа» в России является СОРМ — созданная в 1990-х система средств для обеспечения оперативно-розыскных мероприятий. Изначально она была предназначена для перехвата отдельных телефонных разговоров, но впоследствии распространила свое действие и на все онлайн-коммуникации. Установка оборудования для перехвата трафика — обязательное условие для работы операторов связи в России, а благодаря законам Ирины Яровой хранить трафик и предоставлять к нему доступ силовым ведомствам должны не только телеком-провайдеры, но и многие онлайн-сервисы, работающие с российскими пользователями.

Свою систему цифрового надзора за гражданами, независимую от СОРМ и правоохранительных органов, под руководством Михаила Мишустина на протяжении многих лет активно развивают Федеральная налоговая служба и Росфинмониторинг. Параллельно с этим МВД, МЧС и гражданские региональные власти все шире внедряют системы видеонаблюдения и распознавания лиц и номерных знаков в реальном мире. Важным фактором, радикально изменившим ситуацию в начале 2020-х годов, стало внедрение систем автоматического анализа фото-, видео- и метаданных, а также автоматических протоколов обмена данными между отдельными системами и ведомствами. В теории это позволяет Кремлю охватить страну системой тотальной цифровой слежки. В реальности объединить эти разрозненные системы в «око Саурона» пока еще мешают бюрократические ограничения, коррупционные интересы и технические трудности.

Во время работы над материалом мы проанализировали множество уголовных дел, разобрали примеры реальных отчетов, контрактов, видеопрезентаций и технической документации систем слежки, поговорили с источниками из числа бывших и действующих сотрудников правоохранительных органов, а также разработчиками этих систем из коммерческих организаций, изучили хакерские форумы в даркнете, содержание различных утечек, а также ознакомились с работой сервисов по «пробиву». Полученные сведения мы подвергли перекрестной проверке на основе публичных данных и информации в СМИ.

Деньги

Деньги — важнейший ресурс для Кремля, который не может оставаться без тотального контроля. У власти есть специализированные органы, контролирующие денежную активность населения:

- Федеральная налоговая служба (ФНС),

- Росфинмониторинг (РФМ),

- Служба экономической безопасности ФСБ (СЭБ ФСБ),

- Главное контрольное управление Администрации президента (ГКУ АП).

Есть и другие ведомства, но комплексная и автоматизированная система контроля за финансовыми потоками выстроена именно на базе ФНС и Росфинмониторинга.

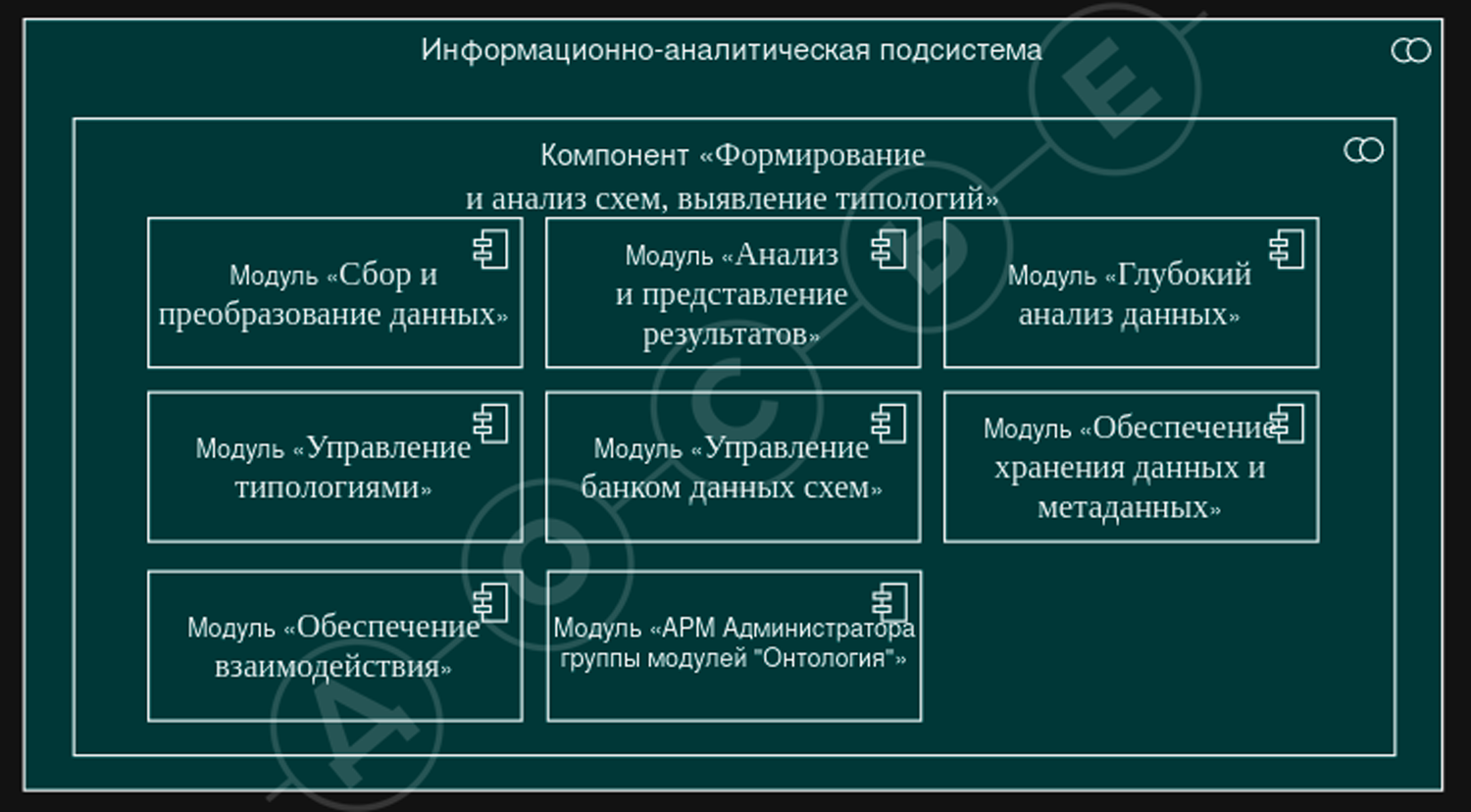

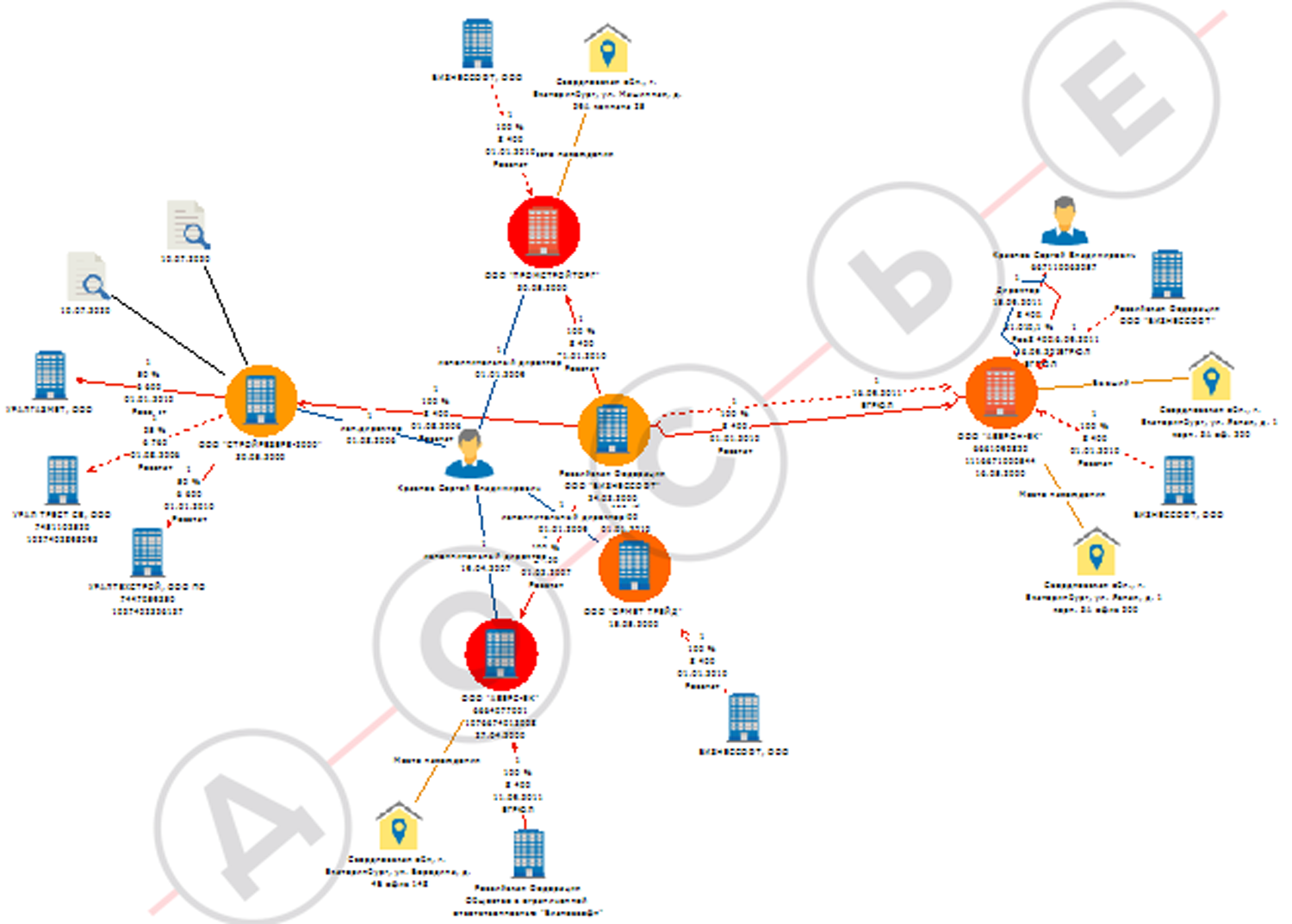

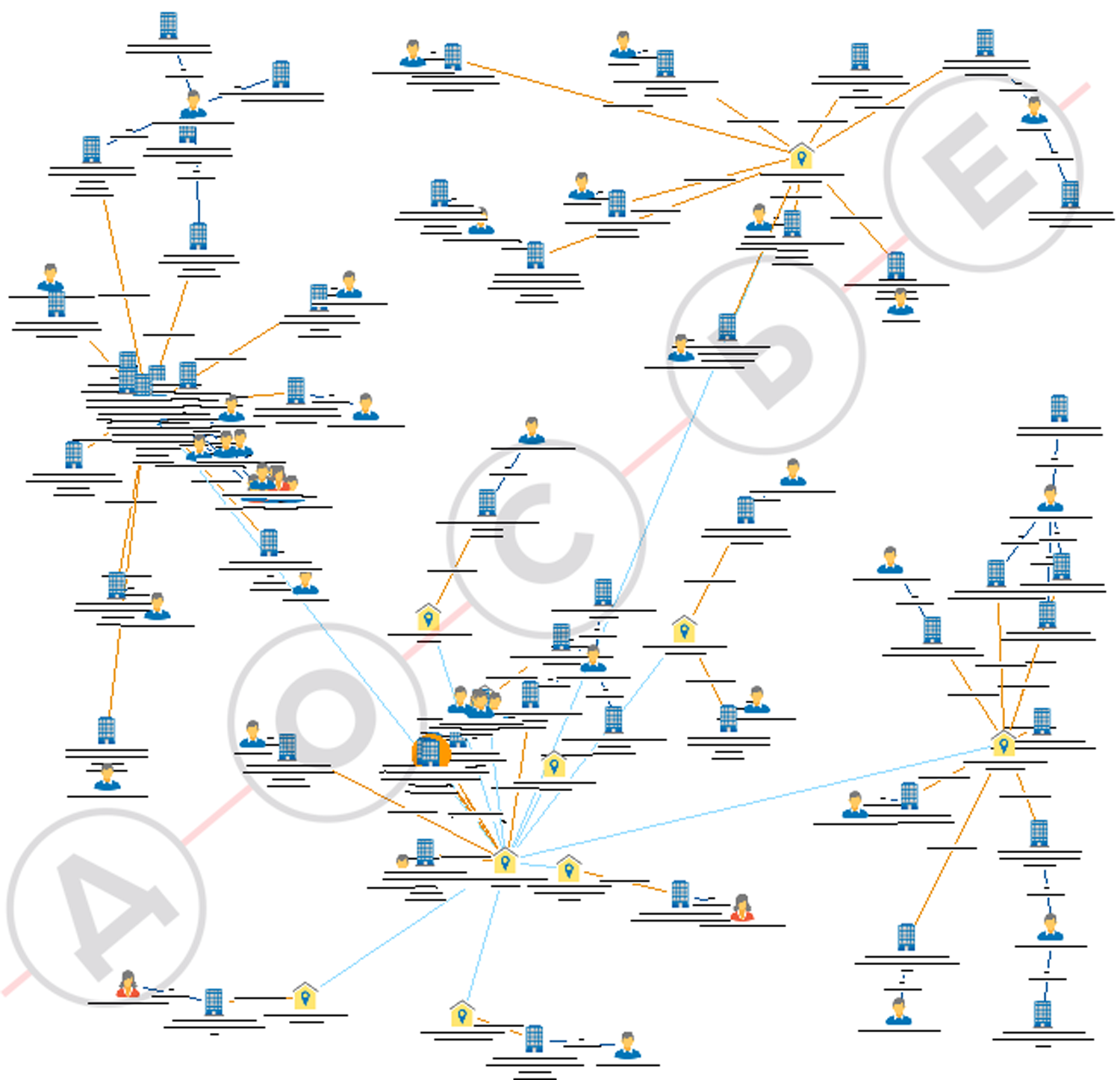

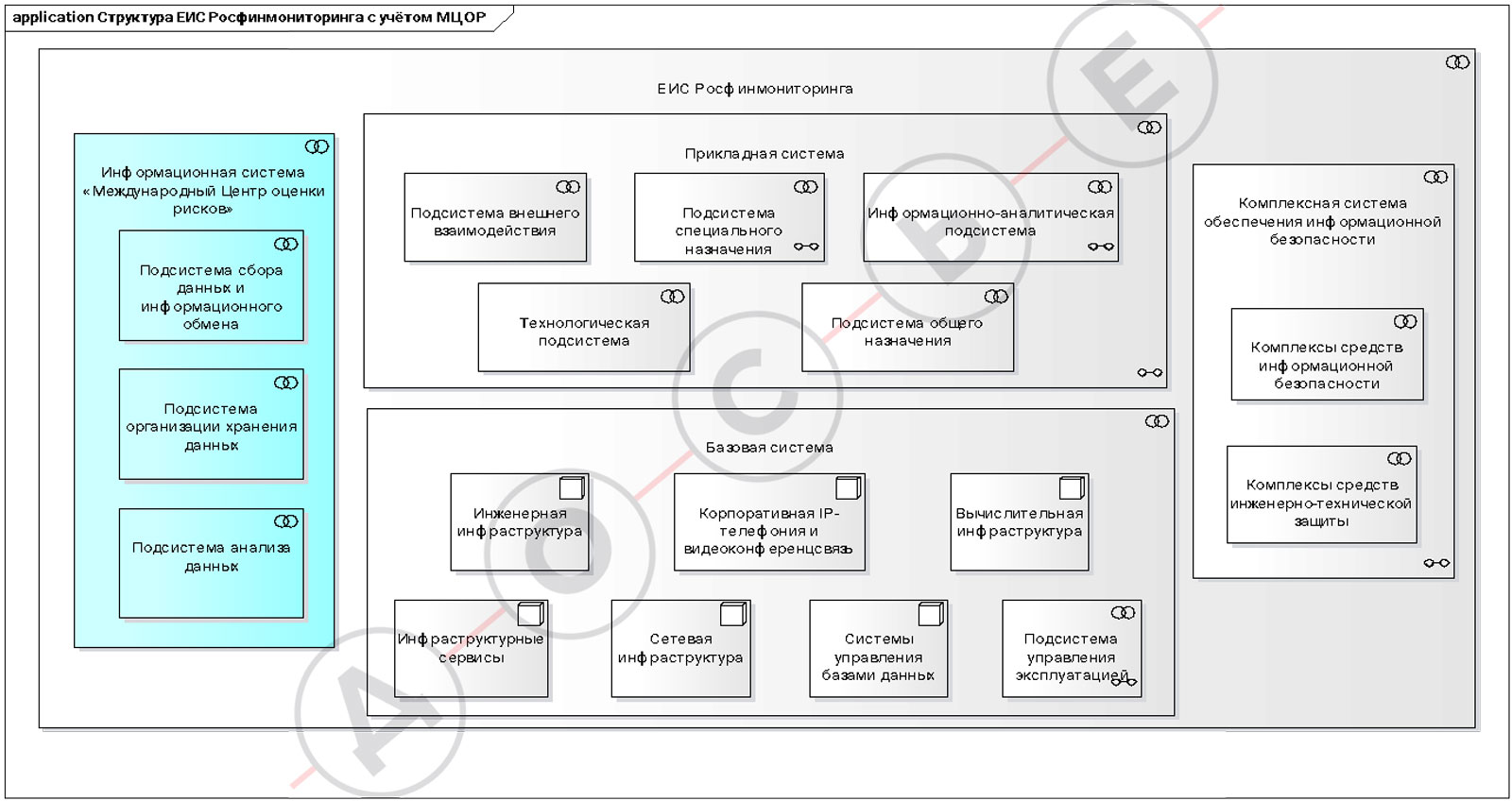

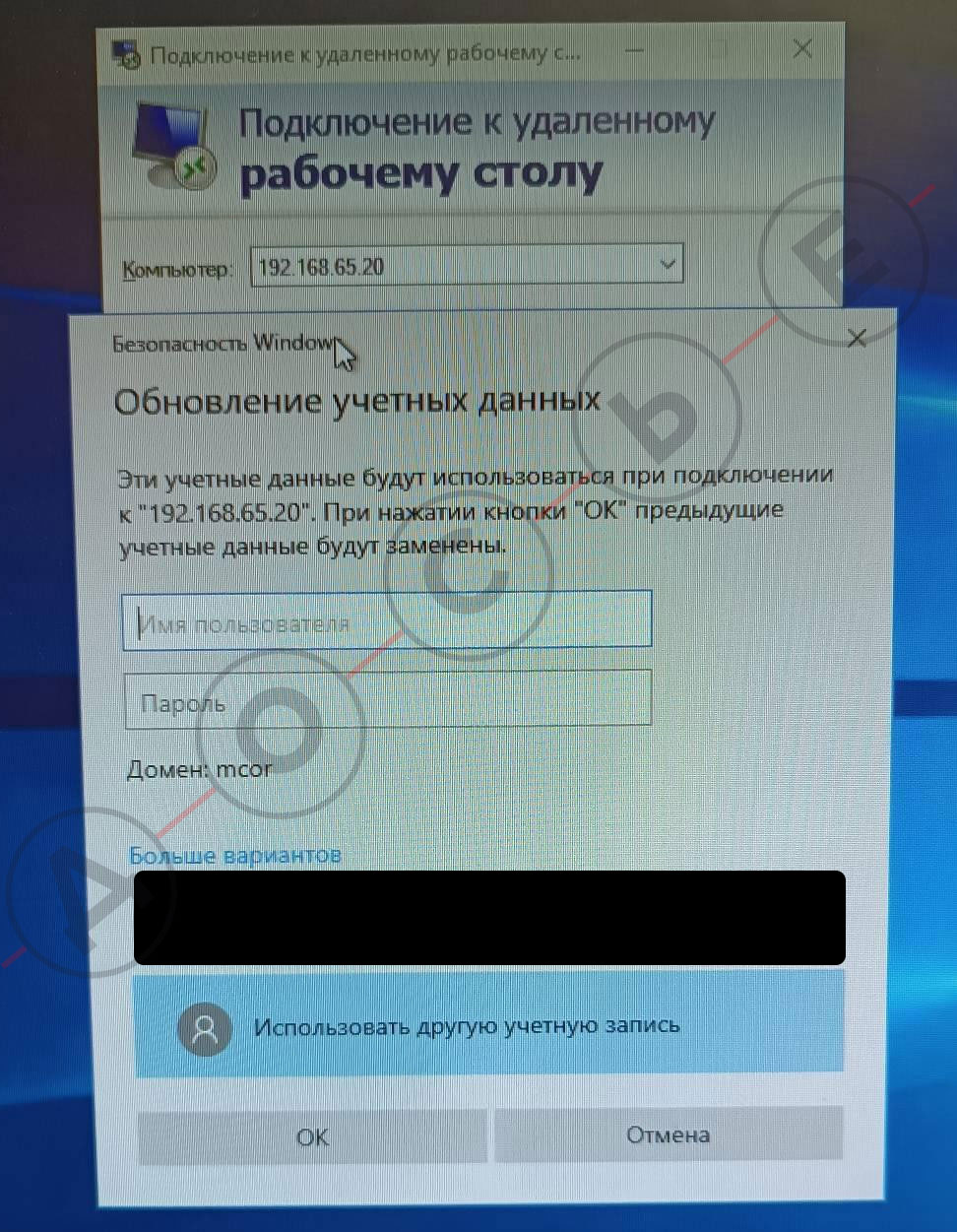

Главное ядро системы надзора за финансовыми потоками в Росфинмониторинге — Международный центр оценки рисков отмывания денег и финансирования терроризма (далее — МЦОР). К нему подключены все финансовые (и не только) учреждения страны — от банков и микрокредитных организаций до ломбардов и нотариусов. Информационная система РФМ связана с Росреестром, ГИБДД, ФНС и Федеральной таможенной службой; сотрудники Росфинмониторинга получают сведения о лицевых счетах граждан из Пенсионного фонда и информационной системы ЗАГС. Всю эту информацию анализирует специальная система: она умеет строить цепочки платежей, проводить скоростной поиск, автоматически искать взаимосвязи между физическими и юридическими лицами, находить организации или людей, схожих по определенному набору признаков.

Для мониторинга доходов и расходов чиновников существует отдельная система «Посейдон», которая независима от ФСБ и МВД. Она создана для выявления коррупции среди госслужащих. Координатор «Посейдона» — администрация президента, оператор — ФСО, а Министерство труда должно оказывать поддержку. Информацию для «Посейдона» должен предоставлять Центробанк, частные и государственные компании, а также различные фонды.

В единой информационной системе (ЕИС) Росфинмониторинга содержатся подробные сведения о компаниях и физических лицах. Последовательное перечисление содержимого занимает сотни страниц в технической документации, но вот лишь некоторые примеры:

- госконтракты и грузоперевозки,

- платежи,

- расследования РФМ,

- тендеры и госпрограммы,

- публикации в СМИ,

- IP и MAC–адреса участников тендеров,

- сведения о гособоронзаказе .

В ЕИС Росфинмониторинга также собираются сведения об операциях с использованием банковских карт — отдельно российских и иностранных — с указанием мест операций, банкоматов, сведения об операциях по обмену валюты и сделках с драгоценными металлами. Собирается информация и о теневых финансовых площадках: криптобиржах, сервисах по обналичиванию средств и выводу за рубеж и так далее.

В среднем за год Росфинмониторинг обрабатывает примерно 30 миллионов сообщений о значимых финансовых операциях, 20 миллионов из которых подпадают под определение подозрительных. Данные по этим риск-сигналам обновляются раз в 30 минут.

Более масштабным и в то же время достаточно эффективным является комплекс информационных и аналитических систем ФНС для отслеживания попыток «агрессивной налоговой оптимизации»: АИС «Налог-3», АСК «НДС», «Контроль НДС», ИАС «КБ». В АИС «Налог» сегодня администрируются все физические лица в России (158 миллионов записей), почти шесть миллионов юридических лиц и четыре миллиона индивидуальных предпринимателей.

Все данные Росфинмониторинга умещаются в одну небольшую серверную стойку — 90 терабайт дискового пространства вполне достаточно, чтобы хранить все интересующие транзакции и сопутствующие данные. Вся информация Федеральной налоговой службы занимает не больше четырех петабайт (чуть более четырех тысяч терабайт). Это в несколько раз меньше, чем совокупный объем хранилищ данных СОРМ для одного интернет-провайдера среднего размера.

Источники Центра «Досье», знакомые с работой систем мониторинга ФНС, упоминают частые сбои, но признают их эффективность. Эти системы позволяют отследить большинство товарных потоков в стране: от поступления импорта до реализации товара конечному покупателю в ларьке в сельской местности. Если бы они работали автоматически, большинство коррупционных схем с откатами стали бы невыгодными и бессмысленными — ведь финансовые потоки полностью прозрачны. Однако в действительности этого не происходит: Россия продолжает лидировать в мировых коррупционных антирейтингах. В последней версии индекса восприятия коррупции от Transparency International Россия находится на 141 месте из 180 — вместе с Угандой, Гвинеей и Кыргызстаном.

Криптовалюты

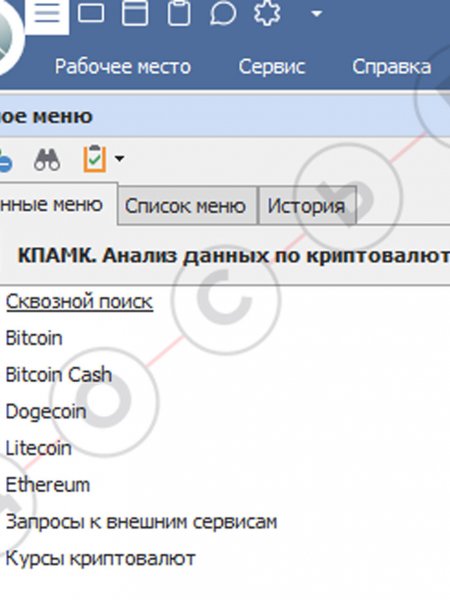

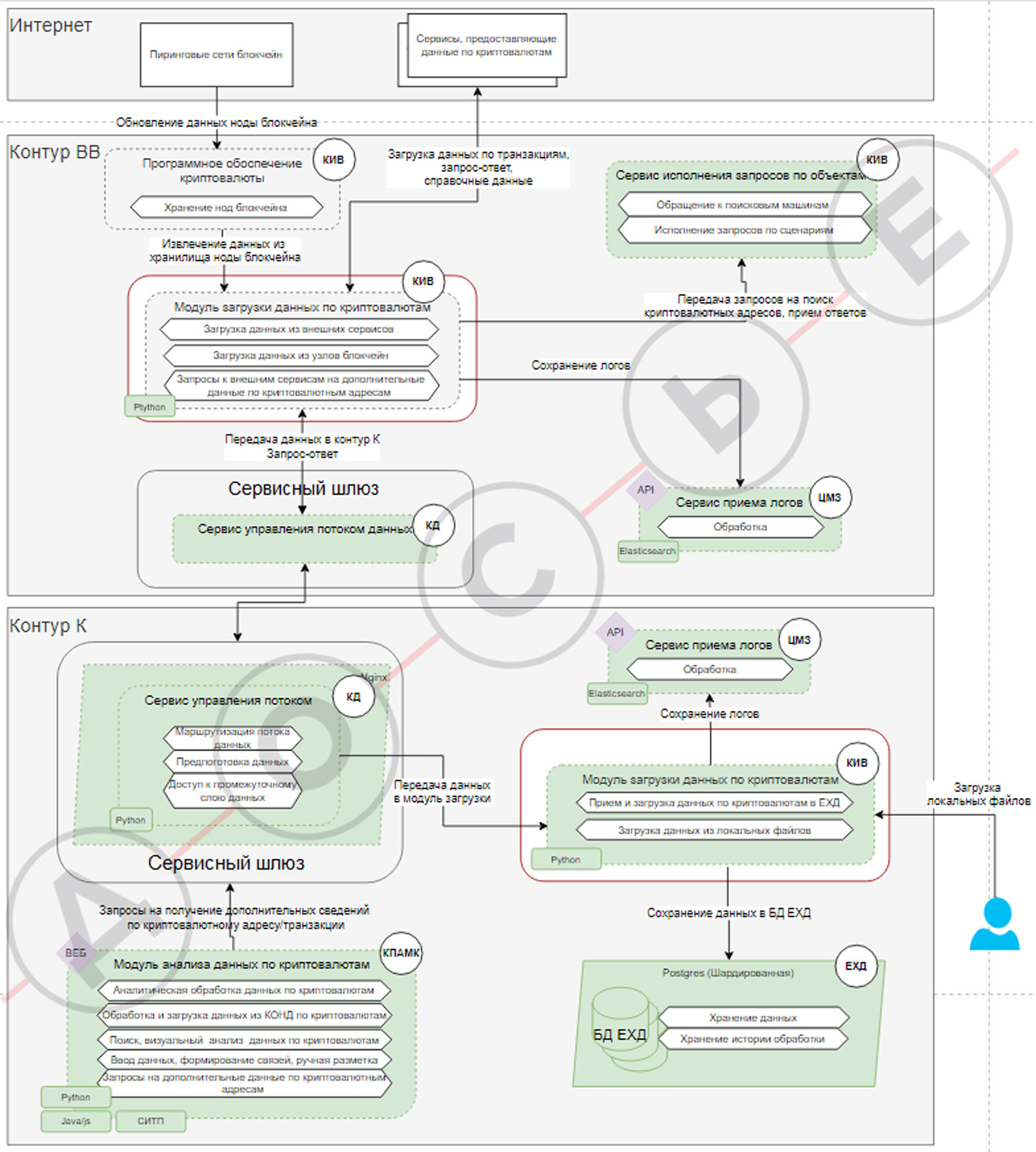

Анализом операций с криптовалютами также занимается Росфинмониторинг. Ведомство отслеживает самые популярные криптовалюты — Bitcoin, Bitcoin Cash, Litecoin, Dogecoin и Ethereum. Сотрудникам доступны данные по владельцам криптокошельков и объемы их транзакций (с учетом реального курса криптовалюты на день транзакции). Сведения по транзакциям обновляются раз в сутки.

Росфинмониторинг также имеет доступ к данным закрывшейся в начале 2023 года криптовалютной биржи Local Bitcoins, хотя она базировалась в Финляндии. Это стало возможно из-за международного обмена данными с другими финансовыми разведками. РФМ использует информацию о транзакциях клиентов биржи с контрагентами, адреса которых связаны с «Гидрой» — крупной даркнет-площадкой по продаже незаконных товаров и услуг (в настоящее время закрыта). Ведомство отслеживает и другие подобные площадки — боты РФМ ходят по сайтам, доступным только в дарквебе с использованием браузера Tor, собирая адреса криптокошельков и тексты подозрительных объявлений для обновления списка «сомнительных» адресов.

Для анализа подозрительности криптокошелька Росфинмониторинг также использует различные открытые сервисы . При этом, по данным Центра «Досье», для конспирации ведомство применяет так называемое «зашумление»: наряду с искомым адресом направляются запросы по случайно выбранным кошелькам, которые службу на самом деле не интересуют.

Если приобрести биткоины (даже за наличные) на биржах, данные с которых попадают в Росфинмониторинг, то сведения о сделанном пожертвовании, например для оппозиционной организации, могут стать доступными для сотрудников спецслужб. После того как РФМ попал под санкции, доступ к данным по международным криптобиржам мог быть затруднен, но установить точный список площадок, транзакции на которых мониторят российские специалисты, невозможно.

Однако если вы не хотите попасть в поле его зрения, лучше использовать криптовалюты, которые находятся вне финансового мониторинга, например Monero (ее, кстати, принимает «Медиазона»). Что касается популярной криптовалюты USDT, то следов ее непосредственного мониторинга со стороны РФМ не обнаружено. Однако оператор USDT сотрудничает как минимум с правоохранительными органами США, и в теории РФМ может получить доступ к данным о российских пользователях этой валюты в рамках международного обмена данными.

Например, в Росфинмониторинге проводили проверку криптоплатежей в адрес правозащитного проекта «Зона солидарности». Позднее проект столкнулся с проблемой блокировки переводов на их карту в банке «Тинькофф».

НКО и нежелательные организации

В 2023 году Росфинмониторингу стало проще изучать иностранное финансирование российских НКО: в меню оператора появился новый пункт с аналогичным названием. Под ним можно обнаружить новый список со всеми организациями из спецреестра НКО, у которых РФМ обнаружил иностранное финансирование. Автоматический отчет по их транзакциям ежемесячно отсылается в Минюст, который принимает решения о признании новых лиц «иностранными агентами» .

Еще одна новая функция — «поиск по окружению». Туда попадают учредители, руководители и сотрудники НКО и иные организации, учрежденные сотрудниками или руководителями этих НКО, или организации со схожим наименованием. Аналогично обстоит дело и с нежелательными организациями. Если человек когда-то работал в одной из подобных организаций, то в дальнейшем все его денежные переводы будут под присмотром РФМ.

Интернет

Чтобы эффективнее следить за населением, государство стремится мониторить все коммуникации, прежде всего интернет и мобильную телефонию. Сотовую связь контролировать проще всего: операторов немного, оборудование для слежки легко найти (его производят те же компании, что и аппаратуру для самой сотовой связи) и установить. Мониторинг мобильной телефонии позволяет не только перехватывать разговоры, но и определить, с кем и где бывает искомый объект (через данные с вышек сотовой связи), кто у него в телефонной книге и многое другое.

С обычными интернет-провайдерами — обратная ситуация. Их в России тысячи, многие действуют в «серой зоне» и не имеют ни желания, ни бюджетов для соблюдения всех требований властей по контролю за трафиком клиентов.

СОРМ-1 для прослушивания телефонных разговоров Кремль внедрил еще в середине 1990-х. Затем, в 2008 году, согласно указу Министерства связи началось внедрение СОРМ-2 для прослушки мобильных телефонов и интернета. Распространить прослушку на интернет удалось далеко не с первого раза — аналогичные указы и предложения в начале 2000-х вызвали общественную критику и в конечном итоге были отложены. Требования к провайдерам, обязывающие их установить аппаратуру для перехвата трафика, были регламентированы лишь в 2008 году по приказу Минкомсвязи.

После митингов 2011–2012 годов, которые координировались через социальные сети, Кремль озаботился более тщательным контролем интернета. Сперва Минкомсвязи в 2013 году по инициативе спецслужб обязало провайдеров хранить интернет-трафик не менее 12 часов и предоставить доступ спецслужбам. А уже в 2016-м Госдума приняла «закон Яровой», согласно которому провайдеры и операторы должны были хранить трафик и информацию о действиях клиентов в течении трех лет. Правда, делать это было сложно и дорого, поэтому крупные операторы смогли пролоббировать отсрочку закона и добиться снижения сроков хранения трафика до 6 месяцев. За следующие несколько лет крупные провайдеры смогли подстроиться под требования закона. Мелкие компании его игнорировали, отделываясь штрафами. Однако в 2023 году штрафы многократно выросли.

Системы цифровой слежки пришлось устанавливать не только провайдерам и операторам связи, но и непосредственно интернет-сервисам. С 2014 года Роскомнадзор начал вести реестр организаторов распространения информации (ОРИ) — например, мессенджеров или социальных сетей. Они тоже должны были внедрять у себя оборудование СОРМ, чтобы спецслужбы получали прямой доступ к сообщениям пользователей, которые не удавалось расшифровать при простом перехвате. Именно за отказ выполнять требования РКН в 2018–2020 годах в России безуспешно блокировали мессенджер Telegram.

В грубом виде система СОРМ сейчас выглядит так: весь трафик пользователей копируется на отдельный сервер или в дата-центр. А сотрудники ФСБ имеют к нему прямой доступ с компьютера со специальной программой для поиска информации в перехваченном трафике. Она называется «пульт управления ИС БД ОРМ» — известны пульты под названиями «Сормович», «Январь», или «Вектор».

Звонки и мессенджеры

ИС БД ОРМ (Информационные системы, содержащие базы данных об абонентах оператора связи и оказанных им услугах связи, обеспечивающие выполнение установленных действий при проведении оперативно-розыскных мероприятий) — главная база данных всего СОРМа. Объем информации, которая стекается в эти базы, настолько велик, что не все операторы пультов СОРМ умеют использовать все сложные функции оборудования, говорит источник Центра «Досье».

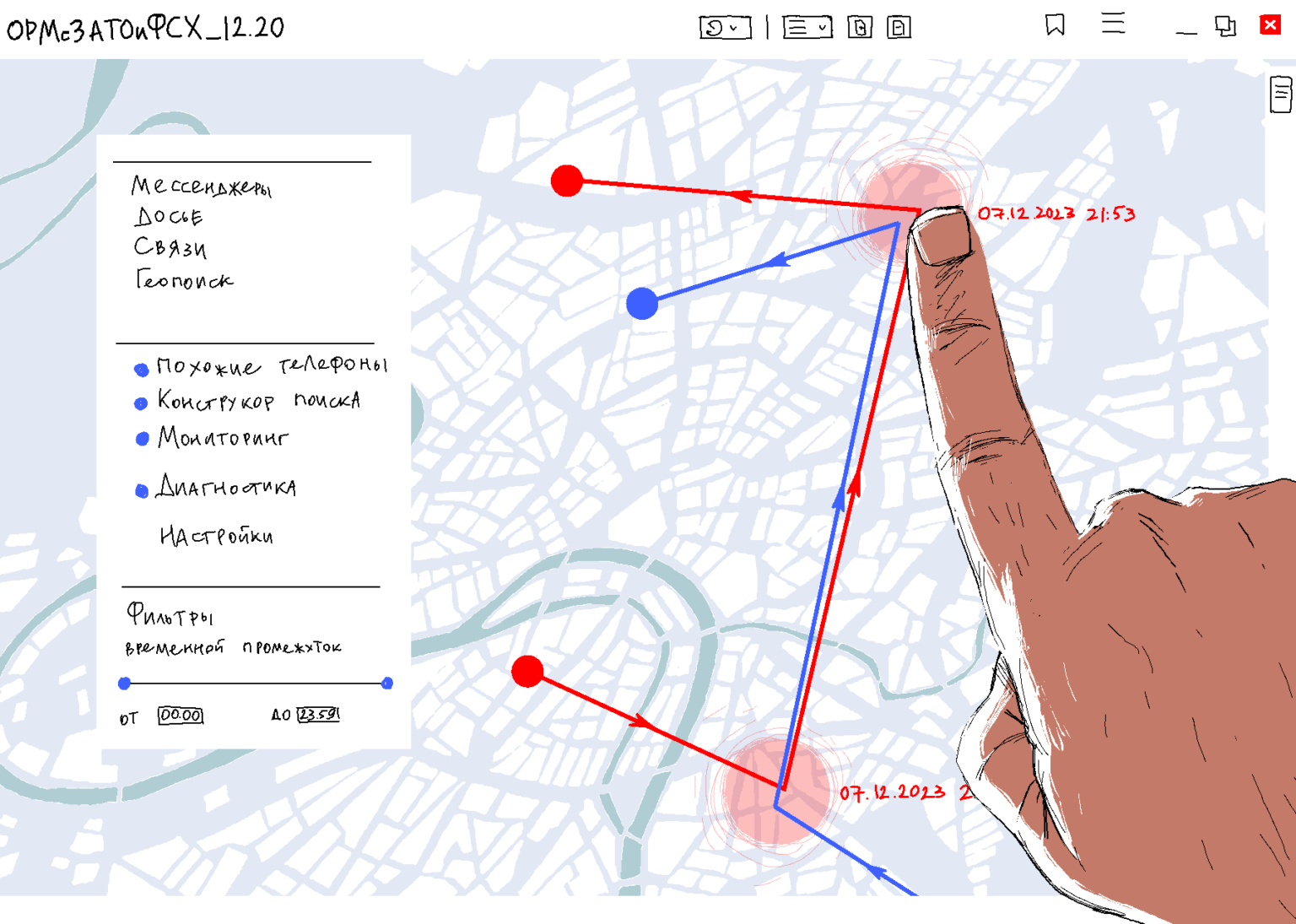

Одна из ключевых функций СОРМ — анализ данных с мобильных телефонов, которые включают сведения о местоположении, паттерны активности, время включения и выключения устройства, появление в определенном районе или районах, использование различных сим-карт в одном или нескольких аппаратах. Также записываются данные о телефонах, которые «путешествуют» вместе, истории звонков и смс-сообщений, включая вычисление потенциальных контактов между двумя абонентами через нескольких посредников. Сотрудники ФСБ, которые за кем-то следят, могут настроить себе разные уведомления: например, если телефон «объекта» выключается.

Система СОРМ функционирует в круглосуточном режиме, позволяя фильтровать данные по мобильным номерам и IMEI телефонов , геолокации, ФИО, названию юрлица, IP-адресу, электронной почте, имени пользователя в мессенджере и даже по части адреса, телефона или другого идентификатора.

В последние годы в СОРМ добавились возможности прослушки части звонков через систему IP-телефонии и дополнительный инструментарий по мессенджерам. ФСБ пока не может прослушать содержание разговоров в мессенджерах с шифрованием звонков (Telegram, Signal, WhatsApp и других). Но зато силовики научились идентифицировать контакты пользователей в большинстве популярных мессенджеров (в том числе в Telegram) — они сопоставляют время отправки и размер пакетов и Mac/IP-адреса, которые позволяют идентифицировать устройства. Например, один абонент передает пакет размером 8,23 Мб, а другой абонент в тот же момент получает 8,23 Мб — значит, эти абоненты общаются между собой. Кроме того, спецслужбы могут определять контакты при P2P-общении — когда звонки проходят напрямую между устройствами, минуя серверы мессенджера. Такая настройка в большинстве мессенджеров включена по умолчанию — чтобы отключить ее, надо зайти в настройки.

Если абонент находится за пределами России или если хотя бы один из абонентов использует VPN, такой способ идентификации контактов не сработает, рассказал Центру «Досье» источник, имевший отношение к разработке программного обеспечения для СОРМ. Зато сам факт использования VPN или Tor будет зафиксирован в системе и в дальнейшем будет использоваться для составления списков «пользователей Tor в заданном районе» (такая функциональность предусмотрена в отдельных версиях СОРМ).

Похожая история и с переписками. Сообщения в любых сервисах, которые работают в российской юрисдикции и подчиняются российскому законодательству, прозрачны для спецслужб. Например, если почтовые адреса в зоне .ru общаются между собой, то через систему СОРМ силовики могут с легкостью это прочитать. А вот если все собеседники используют Gmail, — то уже нет. То же самое касается и мессенджеров: сообщения во «ВКонтакте» или в «Одноклассниках» открыты, а доступ к чатам в Telegram или WhatsApp спецслужбы получают физическим образом — через конкретное устройство, а не перехватом данных.

СОРМ после «закона Яровой»

Главное, чего добился «пакет Яровой», — это ретроспективность СОРМ. Сотрудники спецслужб и правоохранительных органов получили возможность прослушивать, читать, просматривать логи пользования сетью по заданным интересующим лицам не только в моменте, но и задним числом, в том числе когда эти лица не стояли на прослушке. То есть если на вас заводят уголовное дело, силовики могут быстро получить данные ваших звонков и (в некоторых случаях) переписок за последние несколько недель. Это открывает перед ними много возможностей, например позволяет следователю давить на свидетелей, угрожая им «последствиями» на основании анализа телефонных переговоров, которые происходили до совершения возможного преступления.

Поскольку интернет-провайдеры изначально создавались для обеспечения отказоустойчивого и дешевого доступа в интернет, а не для слежки, то внедрение систем сбора данных о пользователях требует изменений в архитектуре сетей связи и создания дополнительных баз для хранения информации. К примеру, необходимо хранить данные о NAT-трансляциях — соответствии внешних IP-адресов и пользователей, иначе во многих случаях было бы невозможно установить конкретный компьютер или смартфон, использовавший интернет.

Объем хранилищ данных для современной версии СОРМ, сформированной этим законом (ее называют СОРМ-3 или СОРМ-374 по номеру «закона Яровой», ФЗ-374) обычно рассчитан на хранение трафика только за 30 суток (так обстоят дела у нескольких провайдеров, с особенностями работы которых удалось ознакомиться Центру «Досье»). Предусмотрено использование исключительно пассивных методов копирования трафика (данные копируются, но не модифицируются), поэтому ни пользователи, ни персонал провайдера не смогут заметить слежку.

Тем не менее перехватывать данные мешает шифрование на уровне их передачи — это вынуждает спецслужбы искать обходные пути. В марте 2021 года ФСБ и Минцифры утвердили новые требования к внедрению оборудования СОРМ на тех участках, где все данные уже расшифрованы: внутри массовых интернет-сервисов, мессенджеров, хостинговых компаний.

В декабре 2023 года российские хостинговые компании получили подписанный министром связи Максудом Шадаевым приказ, содержащий технические требования к системам организаторов распространения информации, которые компании обязаны внедрить на своей стороне и предоставить доступ ФСБ.

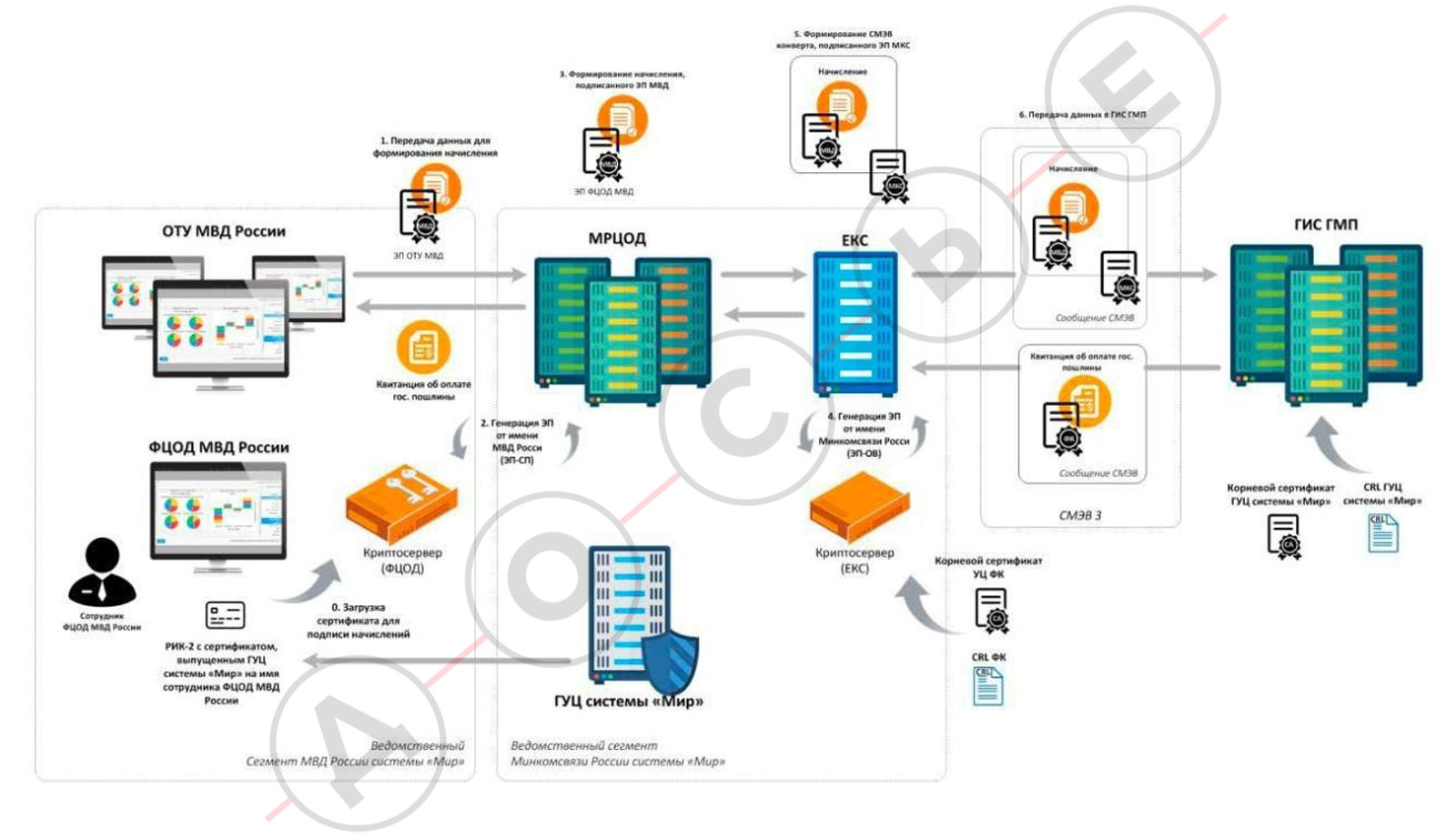

Фактически предлагается создать аналог распределенной поисковой системы, куда с пультов ФСБ будут передаваться запросы на поиск любых действий пользователей Рунета, включая покупки, запросы, сообщения, географические координаты и уникальные идентификаторы устройств, платежные данные пользователей, фото, видео и другие файлы . В ответ установленные у провайдера системы будут автоматически выдавать данные спецслужбе. Информация о клиентах должна будет храниться три года, а о всех действиях пользователей — один год. Требование вступает в действие в полном объеме с июня 2024 года.

Объемы слежки такие высокие, что в начале 2023 года Роскомнадзор даже запросил дополнительное финансирование. В его реестре появятся 2000 новых организаций, и ведомству придется следить за тем, как они исполняют требования по слежке. Помимо прочего, информацию пользователей должны будут хранить все операторы так называемых автономных систем — владельцы блоков IP-адресов, то есть многие компании с большой сетевой инфраструктурой.

Провайдерам приходится хранить огромные объемы данных, в том числе из-за зашифрованного трафика мессенджеров. Именно по причине сложностей с расшифровкой был принят закон об организаторах распространения информации и о дополнительной установке СОРМ на оборудование хостеров — это позволило собирать данные и сообщения пользователей в оригинальном, открытом виде, доступном для чтения сотрудникам спецслужб. Таким образом силовики получили доступ к поиску по всем вашим комментариям, фото, видео, аудио, текстам, геолокации, платежным данным и другим логам вашего взаимодействия с сайтом или приложением, которые хранятся в любом из крупных интернет-сервисов в РФ.

По данным Access Now, российские решения СОРМ полностью или частично используются в Казахстане, Узбекистане, Туркменистане и Таджикистане. Их также пытаются продать в Африку и в Латинскую Америку — в Парагвай и Боливию. По информации источника «Досье», в Латинской Америке дела идут трудно, поскольку местные власти банально не хотят платить. Также разработчики пытались продавать системы в Демократическую Республику Конго, добиваясь поддержки от правительства РФ через замминистра иностранных дел Михаила Богданова, известного в том числе активным содействием Евгению Пригожину в его африканских проектах. Результат этих попыток неизвестен.

Социальные сети, СМИ и другие внешние источники данных

Системы мониторинга пользовательского контента в интернете существуют столько же, сколько и сам интернет. Изначально это были коммерческие разработки, затем подтянулось и государство — в декабре 2011 года Роскомнадзор официально начал в автоматическом режиме круглосуточно мониторить сетевые СМИ, в том числе комментарии пользователей. В моменты кризисов государство не раз вкладывалось в системы мониторинга интернета: например, в 2012 году после волны протестных митингов в Кремле стали пользоваться системой «Призма» от компании «Медиалогия», а околокремлевские политтехнологи вели переговоры с двумя американскими компаниями — разработчиками похожих систем мониторинга и анализа соцсетей. В 2014 году стало известно о создании в ФСО системы мониторинга пользователей соцсетей, а в 2018 году журналисты узнали, что МВД закупило систему для мониторинга «ВКонтакте» у сомнительного поставщика. Одновременно с этим слежку за комментариями в Сети вели в Кремле и вручную: можно вспомнить отчеты Кристины Потупчик о критике властей в соцсетях.

К 2024 году органы власти активно и повсеместно используют средства мониторинга социальных сетей. Однако единой методики или какого-то одного сервиса для мониторинга нет: каждый регион, а иногда и каждое подразделение пользуется собственным набором средств из уже имеющихся на рынке либо работает в ручном режиме (например, так поступают оперативники центра «Э» или сотрудники Роскомнадзора, как видно из опубликованных утечек). Появлялись системы «Катюша» (в правительстве РФ), «Псков» и «Шерлок» ( попытка создать для администрации президента аналог Palantir — крупной американской системы аналитики данных), «Лев Толстой» (для федерального агентства по делам национальностей), «Медиалогия», «Крибрум» и некоторых других, например Инсайдер Телеграм.

Роскомнадзор использует программу BrandAnalytics для поиска так называемых фейков про армию, мемов про Владимира Путина и постов и комментариев, в которых россияне выражают общее недовольство текущей ситуацией в стране. Бесчисленные подразделения АНО «Диалог», которая курирует обязательные с 2022 года «госпаблики» и ведет в соцсетях пропаганду в интересах Кремля и Минобороны, используют «Медиалогию» для сбора данных об обращениях граждан и отслеживания недовольства населения. Для работы по соцсетям МВД закупает программное оборудование Vitok-OSINT.

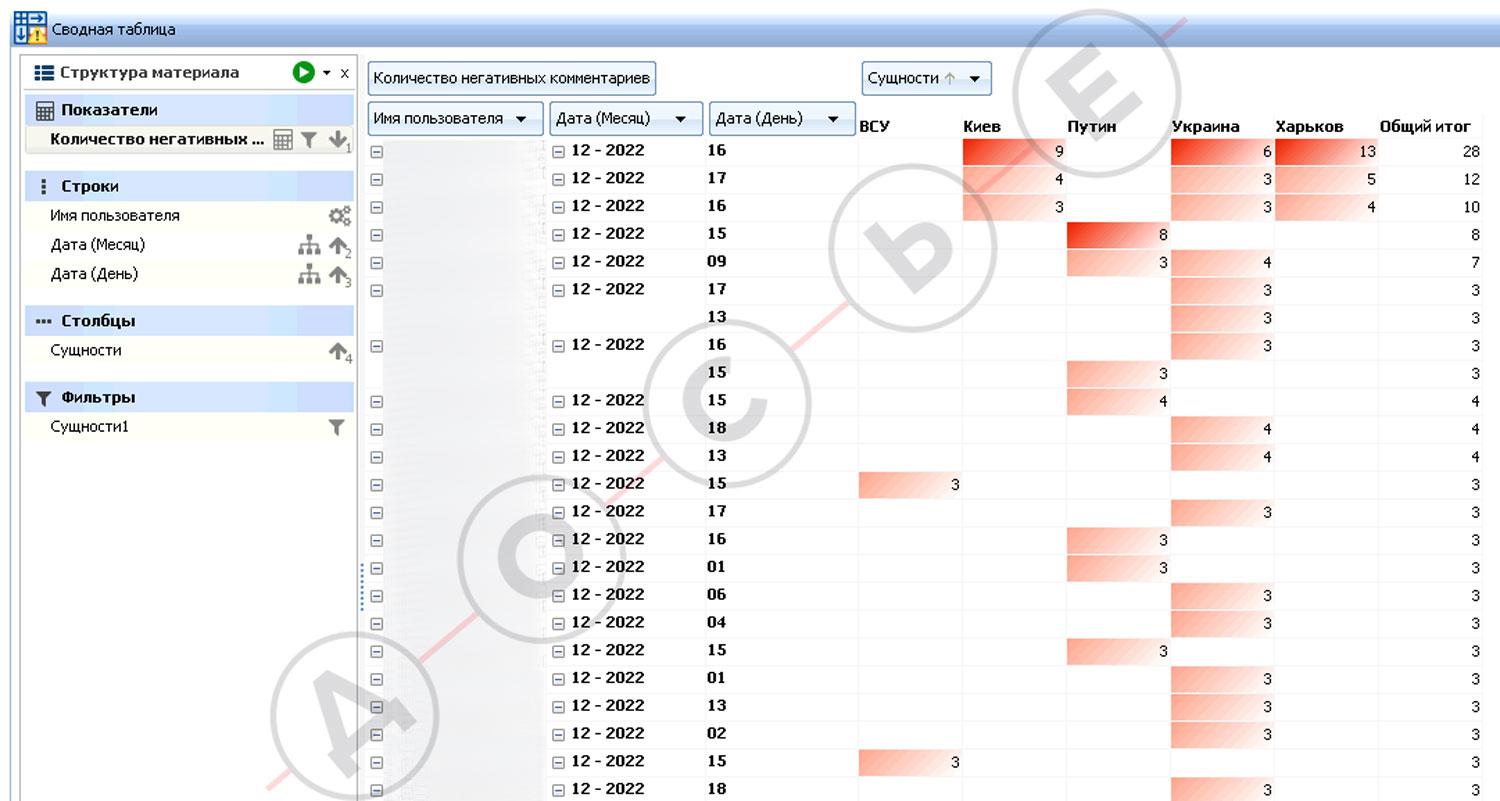

В Росфинмониторинге разрабатывают свою систему наблюдения за соцсетями для поиска объявлений о сборе средств на карты, сообщений о коррупционерах и недовольстве властью.

Также РФМ собирает сообщения СМИ, из которых извлекаются факты и персоналии, чтобы затем дополнять данные в системе (связывать их с имеющимися людьми и компаниями) . В Росфинмониторинге отдельно отмечаются журналистские расследования, посвященные коррупции и финансовым преступлениям, в том числе материалы «Медузы», «Новой газеты» и других независимых СМИ, обнаружил Центр «Досье».

Дополнительными источниками данных для спецслужб служат базы расследовательских организаций вроде OCCRP (признана нежелательной организацией, сотрудничество с которой российским законодательством запрещается), Open Corporates и ICIJ — они используются для поиска информации об офшорных фирмах. Также анализируются различные санкционные списки и судебные решения, а информация по российским компаниям закупается финразведкой в аналитической системе «СПАРК-Интерфакс».

Росфинмониторинг анализирует материалы не только на русском и английском, но и на языках постсоветского пространства: таджикском, узбекском, беларусском, кыргызском, казахском и армянском. Судя по спискам физических лиц с соответствующим гражданством, которые находятся в поле зрения РФМ (в основном это «экстремисты» и люди, связанные с различными террористическими организациями), это делается для отслеживания пожертвований и различных сборов, которые могут быть связаны с организациями, которые в России признаны экстремистскими.

Спецслужбы ведут работу по идентификации владельцев телеграм-каналов по косвенным признакам в полуавтоматическом режиме (анализируются стиль текста, активность пользователей, время пребывания в сети, загружаемые медиафайлы — например, с помощью нейросети «Товарищ майор»). Эти доказательства не могут быть приобщены к материалам уголовных дел из-за негласного запрета МВД , но, по словам источников Центра «Досье», их могут показать заинтересованным лицам.

Владельцев каналов могут установить «с высокой долей вероятности», однако для суда следствию нужно будет собрать «настоящие» доказательства. Для их получения силовикам придется изъять телефон/компьютер и получить доступ к учетным записям, скриншоты и логи с которых и «подошьют» в уголовное дело. Если телеграм-канал администрируется из России или с помощью аккаунта с российским номером телефона, то задача существенно упрощается — хватает стандартных средств СОРМ.

Расшифровка

Многие данные, которые оказываются в распоряжении спецслужб, зашифрованы — например, трафик из мессенджеров, перехваченный с помощью СОРМа, или данные на смартфонах и компьютерах, изъятых при обысках. Их расшифровкой занимаются экспертно-криминалистические центры (ЭКЦ) при силовых ведомствах: они есть у ФСИН, ФТС, МВД (у полиции есть ЭКЦ на уровне каждого региона плюс на уровне центрального аппарата), СКР, ФСБ (там их как минимум пять, а еще есть целое НИИ криминалистики и отдельные службы и отделы с подобными функциями) и даже в ФНС.

Также взломами устройств и расшифровкой данных занимается бюро специальных технических мероприятий МВД РФ, которое с 2017 года возглавляет выходец из ФСБ и один из кураторов СОРМ Михаил Литвинов. Среди других обязанностей этого органа — борьба с киберпреступностью (в его состав входит знаменитое управление «К») и организация прослушки.

Для расшифровки устройств в основном используется оборудование израильской компании Cellebrite и российской фирмы «Элкомсофт» (также есть редкие иные решения, закупка которых иногда приводит к уголовным делам). Технологии позволяют силовикам быстро получить доступ к большинству смартфонов с устаревшими операционными системами и простыми паролями, а также скопировать всю необходимую информацию с разблокированного устройства и учетных записей в «облаке», доступных с вашего смартфона.

Если не получается разблокировать стандартным способом (когда сотрудники просто подключают смартфон к специальному устройству), решения могут предложить в ФСБ или ГРУ — там умеют декриптовать и в ручном режиме, но делают это только в особых случаях. Силовики прибегают и к услугам частным компаний, например Group-IB, основатель которой Илья Сачков с 2021 года находится под стражей по делу о госизмене, активно рассказывает о сотрудничестве со спецслужбами. Представители организации утверждают, что у них получается расшифровать данные примерно в каждом третьем случае.

По словам источника Центра «Досье», ведомственные расшифровщики сильно загружены работой, поэтому практически всегда ожидают за свои услуги взяток — если, конечно, запрос не исходит от администрации президента или других высоких начальников. Специалисты по расшифровке «держат руку на пульсе» и всегда понимают, о чем идет речь в том или ином запросе, говорит собеседник «Досье».

В экономических спорах, по его мнению, сотрудники ЭКЦ могут потребовать существенное вознаграждение за работу или «обмен ресурсом» — компенсацию в виде какой-нибудь услуги. Политических запросов они, наоборот, сторонятся, опасаясь возможных негативных последствий, а бытовые стараются не трогать: сотрудники органов сами разберутся, и если потребуется, «разобьют голову подозреваемому» и получат все пароли.

Иногда можно заплатить за расшифровку бартером. Схема, по словам источника «Досье», может выглядеть так:

«Мы тебе делаем по 30 запросов, весь массив ИС БД ОРМ плюс ПТП (прослушка), плюс просим ЭКЦ в экстренном режиме открыть принесенные десять айфонов, а ты, в свою очередь, не трогаешь площадку с нашими обнальщиками/хакерами, обеспечиваешь беспроблемность работы нашим „выгонялам“, выводящим деньги за пределы России, или делаешь так, что очередной тендер на развитие крупной госинформсистемы достается конкретному лицу из конкретной компании, которая была зарегистрирована неделю назад».

Насильственный метод — более легкий доступ к переписке и файлам, чем расшифровка трафика или взлом смартфона. По мнению источников Центра «Досье», большинство легенд про «расшифрованный» WhatsApp или Telegram рождаются после принудительного разблокирования телефона.

Офлайн

Государство не только контролирует онлайн-трафик и финансовые потоки, но и стремится оцифровать и таким образом взять под контроль реальный мир. В первую очередь это повсеместное видеонаблюдение — в общественном транспорте, на дорогах, площадях, подъездах жилых домов и других публичных пространствах. Многие из видеокамер интегрированы в систему «Безопасный город».

«БЕЗОПАСНЫЙ ГОРОД»

Концепция системы «Безопасный город» была утверждена по решению правительства России в 2014 году, хотя работа по ее созданию велась еще с середины нулевых. Она создавалась в децентрализованном формате под управлением МЧС и финансировалась из местных бюджетов. «Безопасный город» задумывался не только и не столько для видеонаблюдения: система включает множество различных реестров (включая реестры населения), электронный план города, инфраструктуры, геоинформационные системы, мониторинг и управление транспортом, экстренную связь, ситуационный центр, центр оперативного реагирования и так далее. Непосредственный оперативный доступ к системам «Безопасного города» имеют МЧС, МВД, ФСО и ФСБ, а также федеральные органы исполнительной власти.

Децентрализованный формат внедрения системы привел к сложностям интеграции и проблемам с совместимостью: контракты выполняли разные подрядчики с разным оборудованием и ПО. Эти проблемы существуют до сих пор в том числе из-за своеобразного механизма закупок и становятся поводом для антикоррупционных расследований: система «Безопасный город» фигурирует в прокурорской проверке о хищении более 600 млн рублей, выделенных на решение сложностей с совместимостью.

На сегодняшний день в Москве всего 276 тысяч камер, подключенных к «Безопасному городу», по 20 на тысячу жителей столицы. В Санкт-Петербурге в систему «Безопасный город» объединено 80 тысяч камер — по 14 на 1000 человек. По всей России их 1,2 млн, в планах подключить к системе 5 миллионов камер к 2030 году. Всего камер видеонаблюдения в стране значительно больше — 13,5 млн, Россия занимает по этому показателю третье место в мире после Китая и США, но только треть из них подключены за государственный счет; частные камеры «Безопасным городом» не охвачены.

По крайней мере в некоторых регионах РФ прямого подключения к этим системам у полицейских нет — силовикам приходится отправлять запросы в ручном режиме. По словам источника «Досье», в одном из крупнейших городов России за работу «Безопасного города» отвечает всего десяток сотрудников, что естественным образом ограничивает пропускную способность системы.

Системы распознавания лиц

Тестовое использование распознавания лиц при видеонаблюдении началось в 2017 году с эксперимента в Москве. В 2020 году камеры заработали на полную мощность в московском метро — и за три года помогли идентифицировать около 6000 подозреваемых в различных преступлениях. Эти системы используются против политических активистов и оппозиции: в 2022 году 12 июня, когда отмечается День России, в Москве с помощью камер задержали несколько десятков человек. У задержанных спрашивали, ходят ли они на митинги, а научной журналистке Асе Казанцевой сказали, что ей как человеку с административным задержанием в прошлом «не следует заходить в метро в День России». Большинство людей отпустили после профилактических бесед.

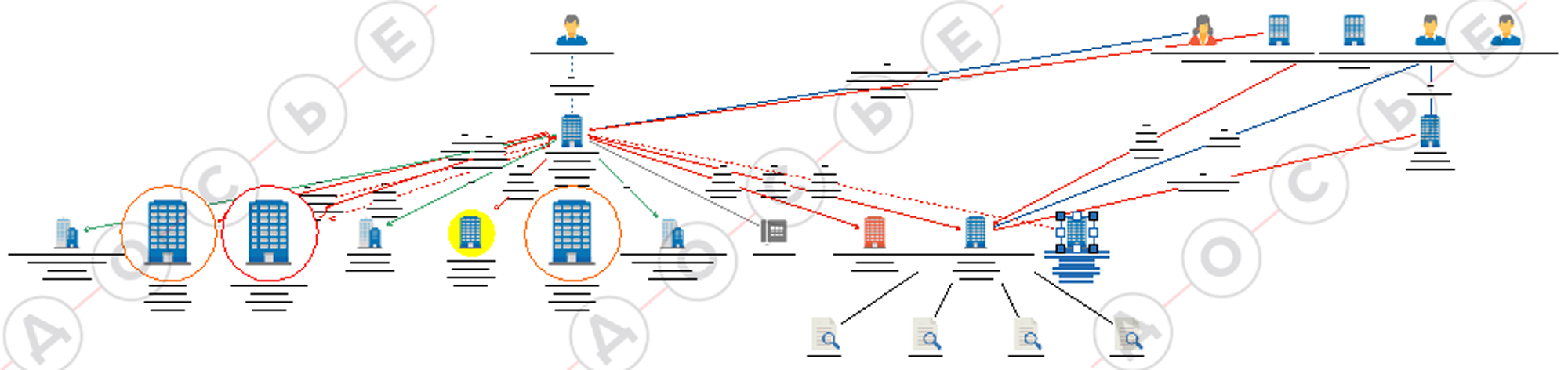

Собственной комплексной системы распознавания лиц в МВД или ФСБ на данный момент нет: преступников и оппозиционеров ловят с помощью прямого подключения к «Безопасному городу». Непосредственно распознаванием лиц занимаются коммерческие системы по видеоаналитике: разработки компаний NtechLab и «Центр Речевых Технологий». В Москве и Санкт-Петербурге распознавание лиц работает в массовом режиме, отслеживая сразу тысячи лиц, в некоторых других городах — только в индивидуальном порядке, по запросу на конкретного человека. По словам Дениса Панюшина, первого заместителя начальника ФКУ НПО «СТиС» МВД России , во всей России только 199 тысяч камер могут проводить биометрическую идентификацию граждан, а во множестве регионов их или совсем нет, или их очень мало.

На схеме указан шлюз для подключения полицейских — «Парсив». В Москве, как писал «Коммерсантъ», он мог пополняться не только данными с камер наблюдения, но и фотографиями из «Активного гражданина», Единой медицинской информационно-аналитической системы Москвы (ЕМИАС), «Системы дистанционного обучения», ГИБДД и других баз с личными данными жителей столицы.

Видеокамеры следят не только за гражданами, но и за их автомобилями. Системы контроля транспортных средств ГИБДД «Паутина» и «Поток+» позволяют отследить автомобили по различным критериям (номеру или его части, времени и месту съемки машины), а также по тем машинам, что ехали за нужным объектом в течение определенного времени. Системы даже в реальном времени отправляют сотрудникам смс-сообщения о проезде указанной машины в определенном месте.

Данные о местонахождении 49 тысяч камер ГИБДД доступны на официальном сайте. В некоторых случаях с их помощью можно автоматически отследить путь человека на машине от российской границы до конкретного дома в Москве: с фотографиями автомобиля и самого человека .

Одним из нововведений в области офлайновой слежки является запись разговоров всех посетителей московских врачей, которую вводят в действие в 2024 году — пока только в Москве, но существуют планы распространить ее и по всей России. Подобные записи не только нарушают врачебную тайну, но и создают возможность утечек данных пациентов. Уже сейчас в информационных системах полицейским доступны данные различных анализов граждан.

Утечки и кибербезопасность

Каждая новая система сбора сведений о россиянах — это еще один лакомый кусочек для хакеров. Взломав одну такую систему, можно сразу получить доступ к огромному количеству данных. Уязвимость систем слежек недавно продемонстрировали хакеры из группы BlackJack (предположительно, украинские): они взломали московского провайдера m9com и опубликовали в даркнете архив, похожий на десятки гигабайт аудиозаписей московских пользователей IP-телефонии. Такие же данные собираются и хранятся в рамках системы СОРМ.

На бумаге все критически важные системы (и государственные, и коммерческие) должны быть защищены: закон о безопасности критической информационной инфраструктуры (КИА) был принят в 2017 и начал действовать еще в 2019 году, он предусматривает уголовную ответственность за неисполнение.

Наиболее важные системы всегда имели двойной контроль: их регулярно атаковали «госхакеры», чтобы проверить уязвимости и закрыть пробелы в безопасности. Например, подобным образом сотрудники ФСБ пытаются защищать СОРМ. К важным системам доступ снаружи затруднен, даже разработчики обычно получают доступ только к тестовым стендам — упрощенным копиям реального оборудования. Вдобавок уже несколько лет и государственные органы, и коммерческие компании обязаны использовать «средства обезличивания данных», чтобы минимизировать последствия утечек и избежать попадания личных сведений в открытый доступ даже после взломов. Тем не менее в публично доступных «сливах» за последние годы результатов «обезличивания» не наблюдается.

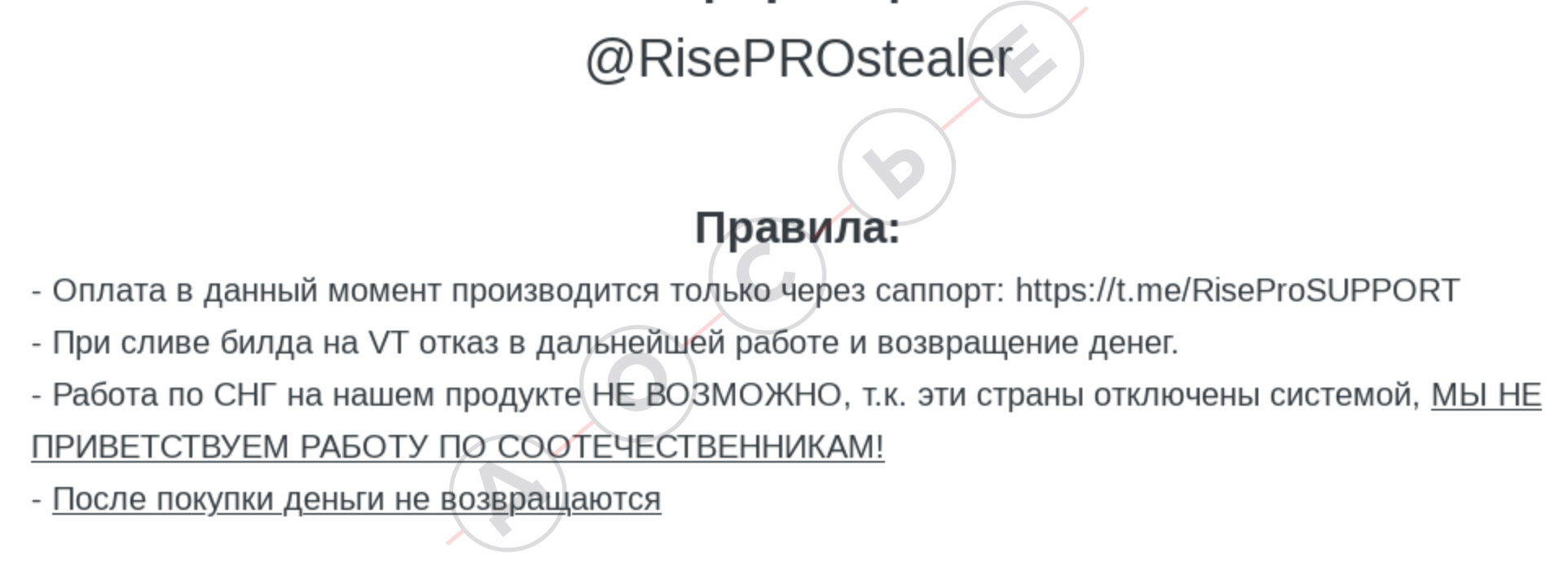

Количество взломов систем с личными данными россиян существенно возросло с начала войны в Украине, в основном их жертвами становятся коммерческие компании, вынужденные по закону хранить большое количество сведений о своих пользователях. Долгое время среди русскоязычных хакеров существовал негласный запрет на «работу по СНГ». Некоторые владельцы хакерских сервисов, предоставляющих криминальные услуги, открыто писали об этом на специализированных форумах и даже отключали «клиентов», которые заказывали взломы в России и ближнем зарубежье, чтобы избежать проблем с правоохранительными органами.

Пример типичного объявления на форуме. Дрейнер — программа для воровства денег у зараженного пользователя, «кроме снг»

Но отношение изменилось после начала войны: хакеры с обеих сторон радикализировались. В 2023 году, к примеру, в открытый доступ попали данные почти 400 российских организаций — взломы и утечки случались чаще раза в день.

Взломы коммерческих компаний, по словам источника Центра «Досье», — следствие позиции государственных органов: «если это случится — плохо, но для нас это не имеет критического значения». При этом силовики игнорируют реальные риски для простых граждан, госчиновников, сотрудников спецслужб и военных, наступающие при взломе баз данных крупных компаний, банков или страховых компаний. Наглядный пример — это предположительная утечка данных 34 миллионов клиентов Альфа-банка, которую сам банк называет «фейком и компиляцией из других источников». Поверхностная проверка, которую провели источники Центра «Досье», показала, что данные в архиве совпадают с реальными данными клиентов Альфа-банка, среди прочего там можно обнаружить и настоящие контактные данные многих высокопоставленных россиян.

Российские банки по требованию государства собирают биометрическую информацию своих клиентов: записи голоса и видеосъемку лиц. В дальнейшем эти сведения передаются в Единую биометрическую систему вместе с местоположением клиентов, их IP-адресами и другими сведениями. Опасность попадания в руки злоумышленников таких массивов сложно недооценить. Схожая ситуация и со страховыми компаниями, утечки из которых позволяют легко идентифицировать, например, весь автопарк сотрудников того или иного ведомства. База данных кредитных бюро и вовсе однажды позволила получить списки сотрудников спецслужб, просто отфильтровав их по месту работы.

По мнению источников «Досье», люди во власти не видят в этом никакой опасности для себя, так как живут в парадигме: «Если у тебя есть информация, компрометирующая нас, — это не наши, а твои проблемы». Источник предполагает, что например, ФНС и Росфинмониторинг неадекватно оценивают риски взлома и уровень защищенности своих систем. К примеру, Росфинмониторинг заказывал проверку безопасности у одной коммерческой организации, но это мероприятие проходило в крайне ограниченный срок и с небольшим бюджетом — согласно документам, ушла всего пара недель работы одного специалиста. При этом для полноценного тестирования на взлом необходима команда в 5–10 человек, говорит собеседник «Досье».

Судя по опубликованным в интернете сообщениям о взломах тех или иных систем, сотрудники государственных организаций обмениваются рабочими документами через WhatsApp и Telegram (несмотря на рекомендации так не делать), редко устанавливают пароли на архивы со служебными данными и даже выкладывают их в свободный доступ на «Яндекс.Диск».

Более того, системы слежки уязвимы не только для частных хакеров, но и для зарубежных спецслужб. В диссертации американского специалиста по безопасности и журналиста Джейкоба Эпплбаума со ссылкой на неопубликованные документы Пентагона говорится, что СОРМ был взломан Агентством национальной безопасности США. Каких-либо подробностей о взломе в работе приведено не было. Источник «Досье» предполагает, что такой инцидент мог произойти примерно 10 лет назад, поскольку уже в 2014–2015 годах СОРМ прошел основательную модернизацию и получил более серьезную защиту — на пультах системы был введен свой собственный интранет с ограничениями исходящего трафика, а выход в глобальную сеть закрыли.

«Если удаленный доступ как-то и мог произойти [в недавнее время], то вопрос не к технике, а к продажности людей, — считает источник «Досье». — Доступ к этим системам зачастую просто невозможен онлайн. Так что уровень того, кто это допустит, должен быть запредельно высоким, и более того, этому лицу пришлось бы как-то нейтрализовать „стукачей“, то есть в российских реалиях, где в спецслужбах все жрут друг друга, это крайне маловероятно».

От человеческого фактора все пытаются защищаться по-своему. Например, Росфинмониторинг отслеживает даже авиаперелеты и наземные поездки своих сотрудников, чтобы исключить потенциальный конфликт интересов.

Требования безопасности ко всем госсистемам единообразны и задаются ФСБ (пароли меняются раз в 90 дней, существует запрет повторного использования предыдущих паролей, изоляция сегментов сети и т. д.). Одна из наиболее важных мер — это требование вести запись всех действий и запросов пользователей этих систем, а также информировать администратора (то есть службу безопасности) каждый раз, когда один из сотрудников пытается получить информацию по физическим или юридическим лицам, входящим в особые тайные VIP-списки.

«Досье» известно о существовании госслужащих, попавших под уголовное преследование в результате действия этого мониторинга. Кто именно входит в эти списки — тайна, а их данные скрыты от пользователей систем. Причем скрываются сведения даже из общедоступных санкционных списков, открытых данных по офшорным, иностранным и российским фирмам. Аналогичные тайные списки «важных лиц» Минобороны, ФСБ, ФСО, СВР и МВД планируют использовать для фильтрации данных во всех государственных и коммерческих базах данных, но законодательно эта инициатива не до конца оформлена.

Что мешает создать цифровой ГУЛАГ?

Автоматизированные системы в России практически готовы для повсеместной слежки за гражданами. Режим Владимира Путина не раз упрекали в отсталости, косности и излишнем консерватизме, но на протяжении последних нескольких лет он активно нагоняет упущенное. Системы слежки развиваются особенно быстро, потому что основной драйвер инноваций в этой области — до сих пор коммерческие компании, предлагающие и лоббирующие все более совершенные системы видеонаблюдения, аналитики и анализа больших данных. Кремлю достаточно лишь одобрять и спонсировать подобные предложения. Установлению в России полноценной версии антиутопии в духе «1984» мешает только стремление Кремля не допустить концентрации технических возможностей в рамках одной силовой структуры.

Кроме внутренней конкуренции и коррупции объединению систем мешают административные препятствия. К примеру, несмотря на развитость СОРМ и других систем слежки, рядовым полицейским часто приходится пользоваться нелегальными системами «пробива»: пропускная способность отдела МВД, отвечающего за поиск собранных данных, ограничена. «БСТМ сделает пять запросов из 30 или 100, поэтому нужно выбирать, что запрашивать», — говорит собеседник «Досье», знакомый с особенностями работы силовиков.

Каждое ведомство ревностно охраняет свои информационные системы. Например, МВД использует отдельные от «Безопасного города» системы контроля за автотранспортом «Цафап» и «Поток+». . Из других ведомств доступ к ним имеют только региональные управления ФСБ, и им приходится работать официально через бюро специальных технических мероприятий. Точно так же поступает ФНС: у полиции нет прямого доступа к «АИС Налог», им проще получить доступ к СОРМ, чем в базы налоговой (так как запросы необходимо мотивировать и «коммерческие» интересы сотрудников сразу видны). Поэтому, например, полиции недоступны чеки из ОФД (куда через минуту попадают данные по всем покупкам, проходящим через кассы), хотя сотрудники региональных УФСБ могут получить доступ и туда, и в различные медицинские системы. При этом только некоторые из сотрудников региональных УФСБ могут зайти в систему (по крайней мере, официально), и для этого им тоже нужно написать запрос.

Так происходит не во всех сферах. Силовики второго эшелона (ФССП, ФНС, военные комиссариаты министерства обороны) не имеют автоматизированного доступа к ядру систем массовой слежки, а ко многим другим базам данных — имеют. Им не нужно готовить и подписывать запрос: к примеру, любой сотрудник Федеральной службы судебных приставов может молниеносно получить информацию о физлице. По словам источника Центра «Досье», в скором времени аналогичные возможности появятся и у сотрудников военкомата.

В целом чем меньше влияние государственной структуры, тем больше организаций имеет доступ в ее информационную систему, и наоборот — сотрудники ФСБ могут подключаться почти ко всем системам, но при этом никого не подпускают к СОРМ. Но, по словам источника Центра «Досье», даже в Федеральной службе безопасности до сих пор используют множество устаревших систем: например, базы пограничников заточены под загранпаспорта, поэтому многим оппозиционерам, преследуемым в России, удавалось покинуть страну через Беларусь или Армению по внутреннему российскому паспорту.

***

Если вы живете в России, вот несколько простых советов, благодаря которым власти смогут узнавать о вас лишь обрывочную информацию:

- обновляйте программное обеспечение всех ваших устройств и все приложения сразу же, когда выходят обновления;

- используйте VPN и Tor;

- избегайте сервисов на российских хостингах (.ru);

- не пользуйтесь совсем или пользуйтесь как можно меньше сервисами, входящими в реестр организаторов распространения информации (к примеру, «ВКонтакте» или сервисы «Яндекса»). Понятно, что вам все равно придется вызывать такси или заказывать еду, но, как минимум, можно отказаться от умных колонок у себя дома;

- не храните все свои файлы в «облаке», подключенном к телефону;

- не используйте Bitcoin для пожертвований тем, кому вы не можете пожертвовать деньги публично, — выбирайте криптовалюты, которые не попадают в мониторинг РФМ (например, Monero);

- если вы не скажете пароль от своего телефона или компьютера, расшифровывать его, скорее всего, не будут.

Источник: Центр «Досье»