Русскоязычный вирус-вымогатель шифрует файлы пользователя и использует новую технологию

Специалисты антивирусной компании Sophos обнаружили и изучили интересный образец вируса-вымогателя, в котором используется Windows PowerShell (WPS) – язык сценариев, который позволяет системным администраторам автоматизировать выполнение различных операций в своей сети.

В изученном вирусе сценарии на языке WPS используются, чтобы шифровать файлы на компьютере жертвы и удерживать их «в заложниках» до уплаты выкупа. Примечательно, что вирус-вымогатель оснащен интерфейсом на русском языке, что явно указывает – вымогать деньги планируется именно у русскоязычных пользователей, либо у тех, кто из-за пропагандистского образа «русских хакеров» побоится обращаться к легальным специалистам.

Вирусы-вымогатели, также известные под названиями «вин-локеры», «баннеры» и так далее, стали одним из самых эффективных на сегодняшний день методов для получения нелегального дохода в киберпространстве. Тем не менее, разработчики этого опасного класса программ даже не думают почивать на лаврах, продолжая поиск новых видов тактики и оттачивание схем вымогательства. Одним из примеров непрерывного технического прогресса в сфере киберпреступности стало использование в вирусе языка сценариев WPS, ранее известного исключительно как инструмент сетевых администраторов.

Вредоносный компонент вируса-вымогателя распространяется по электронной почте в виде HTA-файла, присоединенного к спам-рассылке. Один из скриптов в этом HTA-файле проверяет, установлен ли компонент Windows PowerShell на заражаемой системе. Если нет, то установщик WPS специально загружается через сервис Dropbox и запускается. Следует заметить, что интерпретатор PowerShell устанавливается по умолчанию во всех редакциях Windows 7 и более поздних версиях Windows, однако, и в более ранних версиях его всегда можно установить вручную.

Второй компонент вируса-вымогателя из HTA-файла представляет собой сценарий на языке PowerShell, который выполняет шифрование файлов с помощью алгоритма «Rijndael» с симметричными ключами. Для захвата в заложники вирус ищет потенциально важные для пользователя файлы по 163 различным расширениям, включая документы, видеозаписи и картинки.

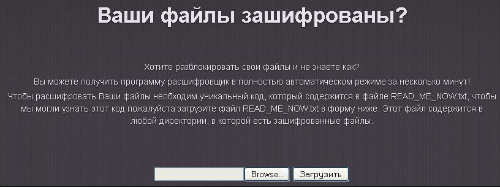

Когда файлы для захвата выбраны и зашифрованы, на жесткий диск зараженной машины сбрасывается текстовый файл под названием «READ_ME_NOW.txt». В этом файле содержится сообщение на русском языке с инструкцией по передаче выкупа для восстановления файлов. В частности, вымогатели предлагают жертве отправить данную копию файла «READ_ME_NOW.txt» на специальный веб-сайт, поскольку в файле содержится некий уникальный «код». После отправки файла через веб-форму пользователям предлагается уплатить 10 тысяч рублей за восстановление файлов.

В некоторых случаях при заражении такими вирусами почти невозможно восстановить файлы без уплаты выкупа, поскольку для шифрования используется очень стойкий алгоритм. В то же время, конкретно в данном случае необходимый ключ дешифровки можно получить теми же средствами языка PowerShell. Дело в том, что здесь используется два ключа: глобально уникальный идентификатор UUID (Universally Unique Identifier), сохраняемый в файле .FTCODE, а также случайно сгенерированный ключ в виде строки из 50 символов, сохраняемый в файле .BTCODE. Первый ключ можно восстановить командой «Get-wmiobject Win32_ComputerSystemProduct UUID», а второй – командой «Gwmi win32_computerSystem Model». Подробнее о расследовании компании Sophos можно прочитать в корпоративном блоге по адресу http://nakedsecurity.sophos.com/2013/03/05/russian-ransomware-windows-powershell/.

По материалам сайтов NakedSecurity и Softpedia. soft.mail.ru

Tweet